| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 | 31 |

- 실기

- 리버싱 핵심원리

- codeup

- 다운로드

- Code Up

- Defcon DFIR CTF 2019

- 코드업

- C

- Volatility

- 리버싱

- 악성코드

- 정보보안기사

- c언어

- ctf

- C language

- SQLD

- 코딩

- 보안동향

- 오늘의 보안

- 멀웨어

- 랜섬웨어

- Memory Forensics

- defcon.mem

- 정처기

- 설치

- 필기

- sql

- 오늘의 영어

- 보안

- cmd

- Today

- Total

오브의 빛나는 별

[오늘의 보안] Volgmer, Scout 악성코드 본문

<3줄 요약>

- 서비스에 등록되어 동작하는 Volgmer는 정상 파일을 위장한 이름으로 설치되며 설정 데이터를 레지스트리 키에 암호화하여 저장하는 점이 특징

- 2022년부터는 Volgmer 대신 Scout라는 이름의 다운로더 악성코드가 감염 시스템을 제어하기 위한 백도어 악성코드로 공격에 사용 중

- Scout 다운로더는 Graphical User Interface(GUI) 프로그램들과 유사하게 윈도우를 생성하여 동작하는 것이 특징

Volgmer 악성코드: 감염된 시스템의 백도어를 열 수 있는 보안 위협으로, 이를 통해 악성 코드가 C&C 서버와 통신하면서 시스템 정보를 검색하고 명령을 실행하며 파일을 업로드하고 실행 파일을 다운로드

Scout 악성코드: 다운로드한 페이로드는 감염 시스템을 제어하기 위한 백도어 악성코드

Graphical User Interface(GUI): 사용자가 편리하게 사용할 수 있도록 입출력 등의 기능을 알기 쉬운 아이콘 따위의 그래픽으로 나타낸 것

Character User Interface(CUI): 텍스트 기반 사용자 인터페이스로 컴퓨터 터미널의 속성에 대한 의존성을 반영하기 위한 터미널 사용자 인터페이스

BYOVD(Bring Your Own Vulnerable Driver): 하드웨어 공급 업체의 취약한 드라이버 모듈을 악용하는 방식의 공격

Crypto API: 암호화를 사용하는 시스템을 구축하기 위해 스크립트에서 암호화 기본 요소를 사용할 수 있도록 하는 인터페이스

RC4 알고리즘: SSL/TLS나 네트워킹 프로토콜에서 자주 사용되는 스트림 암호기법으로 평문과 XOR연산할 pseudoramdom stream을 만들어 냄

PebbleDash: Kimsuky 그룹이 사용하는 백도어 악성코드로서 시스템에 상주하면서 공격자의 명령을 받아 악성 행위를 수행

OpenCarrot 백도어: NPO Mashinostroyeniya의 이메일 서버와 IT 시스템을 해킹하여, 네트워크를 원격으로 액세스할 수 있는 윈도우 백도어

Overlay 영역: 시스템 운용 중 필요에 따라 수시로 서로 다른 프로그램을 외부 기억 장치로부터 중앙 처리 장치의 기억으로 적재하여 수행하는 기억 영역

공격 표면 관리(Attack Surface Management): 조직의 공격 표면을 구성하는 사이버 보안 취약성과 잠재적 공격 벡터를 지속적으로 발견, 분석, 해결 및 모니터링하는 활동

스피어 피싱: 사회 공학 공격의 일종으로, 공격자가 피해자를 속여 중요한 데이터를 넘겨주는 방식으로 데이터 유출

공급망 공격: 공격자가 기업의 소프트웨어 설치 및 업데이트 배포 과정에 침입해 정상 소프트웨어인 것처럼 꾸민 악성 소프트웨어를 사용자 기기에 설치하는 방식

https://asec.ahnlab.com/ko/57427/

Lazarus 위협 그룹의 Volgmer, Scout 악성코드 분석 보고서 - ASEC BLOG

개요1. Volgmer 백도어 분석…. 1.1. Volgmer 초기 버전…….. 1.1.1. Volgmer 드로퍼 분석…….. 1.1.2. Volgmer 백도어 분석…. 1.2. Volgmer 후기 버전…….. 1.2.1. Volgmer 백도어 분석2. Scout 다운로더 분석…. 2.1. 드

asec.ahnlab.com

국가 차원의 지원을 받는 공격 그룹으로 알려진 Lazarus 위협 그룹은 2009년부터 활동이 확인되며 초기에는 한국에서 주로 활동하였지만 2016년 이후에는 전 세계 방위산업, 첨단산업, 금융을 공격하고 있다. Lazarus 그룹은 공격 과정에서 주로 스피어 피싱, 공급망 공격, 정상 프로그램 가장 등의 방식을 사용해 왔다. [1]

최근 수년 동안에는 워터링 홀 공격을 이용해 국내의 방산, 인공위성, 소프트웨어, 언론사 등 다수의 기업들과 기관들을 공격하였는데 초기 침투 방식으로는 국내 금융보안인증 소프트웨어의 보안 취약점이 사용되었다. [2] 공격자는 초기 침투 이후에도 측면 이동 과정에서 웹 보안 소프트웨어나 기업 자산관리 프로그램의 취약점을 악용하기도 하였다. [3] Lazarus 그룹은 악성코드 배포 서버 또는 C&C 서버로 활용하기 위한 목적으로 일반적인 PC들뿐만 아니라 서버 시스템도 공격 대상으로 한다. [4] [5]

Lazarus 위협 그룹은 오랜 전부터 활동해왔기 때문에 다양한 공격 사례들이 확인되며 각 사례들마다 다양한 악성코드들이 사용된다. 특히 초기 침투 과정 이후 감염 시스템을 제어하기 위한 목적으로 사용하는 백도어 악성코드들도 종류가 매우 다양하다. AhnLab Security Emergency response Center(ASEC)은 Lazarus 그룹의 공격 활동을 지속적으로 추적 및 분석하고 있으며 여기에서는 공격에 사용된 대표적인 악성코드들인 Volgmer와 Scout를 분석한다.

Volgmer는 2014년부터 Lazarus 위협 그룹이 사용하던 백도어 악성코드이다. 주로 서비스에 등록되어 동작하는 Volgmer는 정상 파일을 위장한 이름으로 설치되며 설정 데이터를 레지스트리 키 “HKLM\SYSTEM\CurrentControlSet\Control\WMI\Security”에 암호화하여 저장하는 점이 특징이다. ASEC에서는 Volgmer 백도어가 2014년 이후 여러 변종을 거쳐 2021년 경까지 공격에 사용되었으며 2022년부터는 Volgmer 대신 Scout라는 이름의 다운로더 악성코드가 공격에 사용 중인 것을 확인하였다. Scout 또한 실질적인 기능만 다를 뿐 기본적인 동작 방식은 유사하며 다운로드한 페이로드는 감염 시스템을 제어하기 위한 백도어 악성코드일 것으로 추정된다.

Scout는 2022년 경부터 공격에 사용되고 있으며 구체적인 공격 사례가 확인되지 않은 경우도 많지만 초기 침투 과정이 확인된 사례도 존재한다. 예를 들어 위에서 언급한 국내 금융보안인증 소프트웨어의 보안 취약점을 악용한 공격 사례에서도 다른 악성코드들과 함께 확인되었다. 공격 대상으로는 일반적인 Lazarus 그룹의 활동과 동일하게 방산, 제조업, ICT, 금융 등 국내 다수의 기업 및 기관들이 있다. 공격자는 해당 악성코드를 이용해 감염 시스템을 제어하였으며 BYOVD (Bring Your Own Vulnerable Driver, 취약한 드라이버 모듈을 통한 공격) 기법 즉 하드웨어 공급 업체의 취약한 드라이버 모듈을 악용하여 보안 제품을 무력화한 사례도 확인되었다. [6] [7]

본 블로그에서는 가장 먼저 확인된 Volgmer 백도어의 초기 버전과 2017년 경부터 공격에 사용된 후기 버전을 분석한다. 이후 Scout 다운로더를 분석하며 이를 설치하는 데 사용된 드로퍼 악성코드도 함께 다룬다.

1. Volgmer 백도어 분석

Volgmer와 관련된 가장 오래된 기록은 2014년 시만텍 사에서 공개한 “Trojan.Volgmer” 악성코드 분석 페이지로 추정된다. [8](현재 접속 불가) Volgmer는 이후에도 지속적으로 공격에 사용되었으며 2017년에는 미국 CISA에서도 [9](현재 접속 불가) Lazarus 그룹의 악성코드들을 공개하면서 Volgmer를 언급한 바 있다. 자사 ASD 로그에 따르면 시만텍 사에서 공개한 Volgmer 악성코드 유형은 최소한 2014년부터 2015년까지 확인되며 유사한 변종은 2016년까지 공격에 사용된 이력이 존재한다.

2017년부터는 업데이트된 버전의 Volgmer가 공격에 사용된 사례가 최초로 확인되었으며 2021년 경까지 이력을 확인할 수 있었다. 참고로 해당 유형은 몇몇 차이점이 존재하긴 하지만 C&C 명령 루틴들을 비교했을 때 카스퍼스키 사에서 2021년 공개한 DeFi 애플리케이션을 위장한 공격 사례에서 사용된 백도어와 동일한 유형이라고 할 수 있다. [10] Volgmer가 사용된 공격 사례는 2022년 경에 Scout 다운로더가 등장하면서부터는 확인되지 않는다.

여기에서는 과거 초기 버전의 Volgmer를 분석한 후 2017년부터 2020년까지 확인된 후기 버전의 Volgmer를 분석한다. 초기 버전의 Volgmer는 오래된 악성코드이긴 하지만 이후 악성코드들과 기능적으로 유사한 점이 많기 때문에 간략하게 분석하도록 한다. 다음으로 후기 버전의 Volgmer를 분석하는데 해당 유형은 비록 C&C 명령 루틴은 다르지만 동작 흐름은 과거 버전의 Volgmer와 거의 유사한 것이 특징이다.

1.1. Volgmer 초기 버전

1.1.1. VOLGMER 드로퍼 분석

Volgmer는 DLL 형태의 백도어 악성코드이기 때문에 이를 설치하는 악성코드가 필요하다. 초기 버전의 Volgmer는 드로퍼가 함께 확인되며 드로퍼가 리소스 영역에 암호 압축된 Volgmer를 생성하고 서비스에 등록하는 방식으로 설치한다. 드로퍼는 인자의 개수나 한글 환경인지 및 윈도우 운영체제의 버전 등의 정보도 검사하며 조건에 해당하지 않을 경우에는 메시지 박스를 출력하거나 자가 삭제한다. 자가 삭제는 Batch 파일을 사용하며 “pdm.bat” 파일명이 사용되는 것이 특징이다.

암호화된 설정 데이터는 실행 중에 복호화 되는데 여기에는 C&C 서버 주소를 포함한 설정 데이터가 포함될 레지스트리 키나 서비스 등록에 사용할 문자열, 자가 삭제에 사용될 “pdm.bat” 파일의 내용 등이 있다. 복호화에 사용되는 0x10 바이트 크기의 키는 최근까지도 Lazarus 그룹의 하위 그룹인 Andariel 그룹의 악성코드가 사용하기도 한다. [11]

- Key : 74 61 51 04 77 32 54 45 89 95 12 52 12 02 32 73

Volgmer의 특징 중 하나는 생성할 Volgmer DLL 파일의 이름, 등록할 서비스의 이름과 설명 등의 문자열을 특정 로직에 따라 랜덤하게 생성한다는 점이다. 해당 문자열들은 복호화 된 설정 데이터에 존재하는 아래의 문자열들을 조합해서 생성된다.

- 문자열 A : svc, mgmt, mgr, enum, app, bg, c, d, ex, f, g, h, i, k, l, m, net, o, p, q, rm, sec, ti, up, vol, win, dc, ud

- 문자열 B : Service, Management, Manager, Enumerator, Application, Background, Control, Desktop, Extension, Function, Group, Host, Intelligent, Key, Layer, Multimedia, Network, Operation, Portable, Quality, Remote, Security, TCP/IP, User Profile, Volume, Windows, Device, Update

예를 들어 파일명은 “문자열 A” 항목에서 4개를 조합하여 “hlrmenum.dll” 이름으로 생성하며 서비스 관련 항목도 “문자열 B” 항목에서 4개를 조합해 다음과 같이 사용한다.

- 서비스 이름 : “[Host Layer Remote Enumerator]”

- 서비스 Description : “The [Host Layer Remote Enumerator] is an essential service for management of Windows System. If the service is stopped or disabled, Windows will be able to damaged seriously.”

- 서비스 DLL의 경로 : “C:\Windows\system32{hlrmenum}.dll”

Volgmer의 드로퍼는 리소스 영역의 “MYRES” 항목을 압축 해제하여 Volgmer DLL 파일과 설정 파일을 구한다. 해당 파일들은 ZIP 압축 알고리즘으로 압축되어 있으며 다음과 같은 비밀번호로 암호 압축되어 있다.

- 압축 비밀번호 : “!1234567890 dghtdhtrhgfjnui$%^^&fdt”

드로퍼는 Volgmer DLL을 %SystemDirectory% 경로에 생성한 이후 메모장(notepad.exe) 파일의 시간 정보와 동일하게 설정한다. 이러한 시간 정보 조작(Timestamp Changes) 기법은 타임라인 분석을 회피하기 위한 목적으로 대표적인 안티 포렌식 기법 중 하나이다. Lazarus 그룹은 공격 과정에서 시간 정보 조작 기법 외에도 파일 삭제, 데이터 은닉 등 다양한 안티 포렌식 기법을 사용하며 이는 최근까지도 동일하다. [12]

압축 해제된 설정 파일은 설정 데이터를 복호화 할 때 사용한 알고리즘과 동일한 방식으로 암호화되어 레지스트리 키에 써진다. 이 데이터는 이후 Volgmer가 읽어와 복호화 하여 사용하는데 C&C 서버의 주소들이 포함되어 있다. 여기까지의 과정이 끝나면 생성한 서비스 설정 데이터를 이용해 Volgmer를 서비스에 등록하여 실행한다.

- 레지스트리 키 – 1 : HKLM\SYSTEM\CurrentControlSet\Control\WMI\Security / 125463f3-2a9c-bdf0-d890-5a98b08d8898

- 레지스트리 키 – 2 : HKLM\SYSTEM\CurrentControlSet\Control\WMI\Security / f0012345-2a9c-bdf8-345d-345d67b542a1

1.1.2. VOLGMER 백도어 분석

서비스로 동작 중인 Volgmer는 위의 레지스트리 값을 복호화 하여 설정 데이터를 구한다. 설정 데이터는 다음과 같이 시그니처 문자열 “cgi_config”와 ID 그리고 C&C 서버 주소들로 이루어져 있다. 참고로 드로퍼가 생성할 때의 ID 값은 NULL 데이터이지만 Volgmer는 이후 감염 시스템의 하드웨어 정보를 이용해 ID 값을 만든다.

오프셋사이즈데이터

| 0x00 | 0x0A | “cgi_config” |

| 0x0A | 0x08 | Victim ID |

| 0x12 | 0x04 | 첫 번째 C&C 서버의 IP 주소 |

| 0x16 | 0x04 | 첫 번째 C&C 서버의 포트 번호 |

| 0x1A | 0x04 | 두 번째 C&C 서버의 IP 주소 |

| 0x1E | 0x04 | 두 번째 C&C 서버의 포트 번호 |

| … | … | … |

Table 1. 설정 데이터

Volgmer는 설정 데이터에 존재하는 C&C 서버 목록 중 하나를 구해 C&C 서버에 접속한다. 그리고 HTTP 패킷을 전송하는데 서비스 및 파일명 생성 시와 유사하게 문자열들을 랜덤하게 조합하여 생성한다. HTTP 요청 메소드는 “GET”, “POST”, “HEAD” 중 하나를 선택하며 User Agent 문자열도 8개 중 하나를 선택한다. Volgmer의 특징 중 하나는 User Agent 문자열에서 “Mozilla” 대신 “Mozillar”라는 오타가 확인된다는 점이다. 여기까지의 과정이 끝나면 임의로 선택한 HTTP 패킷을 전송하고 이후에는 RIPEMD-160 해시를 이용해 C&C 서버와의 검증 과정을 수행한다.

C&C 서버와 검증이 완료되면 두 번에 걸쳐 감염 시스템의 정보를 전송한다. 첫 번째는 현재 동작 중인 시스템이 가상 머신인지 및 현재 동작 중인 보안 프로그램, 설치된 소프트웨어 등의 정보이다.

오프셋사이즈데이터

| 0x00 | 0x08 | ID |

| 0x08 | 0x08 | NULL |

| 0x10 | 0x04 | 실행 Flag |

| 0x14 | 0x04 | 시간 |

| 0x18 | 0x04 | 가상 머신 환경 여부 검사 |

| 0x1C | 0x04 | 설치된 소프트웨어 검사 |

| 0x20 | 0x04 | 보안 프로그램 검사 |

| 0x24 | 0x04 | 디버깅 여부 검사 |

| 0x28 | 0x04 | svchost.exe 프로세스에서 동작 중인지 여부 검사 |

Table 2. C&C 서버에 전송하는 데이터 – 1

다음으로는 컴퓨터 이름, 네트워크 정보, 하드웨어 정보, 언어, 설치된 안티바이러스, 동작 중인 서비스 등 다양한 정보들을 수집해 C&C 서버에 전송한다. 참고로 동작 중인 서비스는 현재 Listen 중인 포트를 통해 검사하는데 그 대상으로는 FTP, SSH, DNS, HTTP, SMB, RDP, MS-SQL, VNC 등이 있다.

오프셋데이터

| 0x0000 | IP 주소 |

| 0x0004 | 컴퓨터 이름 |

| 0x0084 | CPU 정보 |

| 0x0184 | 프로세서 개수 |

| 0x0188 | 윈도우 버전 |

| 0x02D0 | MAC 주소 |

| 0x02D6 | 악성코드 이름 |

| 0x0316 | 악성코드 파일 이름 |

| 0x0358 | Sleep 시간 |

| 0x035C | 설치된 AntiVirus |

| 0x0360 | Locale 정보 |

| 0x03E0 | 사용 중인 서비스 목록 |

| 0x03E8 | “DING” |

| 0x03EC | “PADD” |

| 0x03F0 | “INGX” |

| 0x03F4 | “XPAD” |

Table 3. C&C 서버에 전송하는 데이터 – 2

Volgmer는 이후 C&C 서버로부터 명령을 전달받아 파일 작업, 명령 실행, 리버스 쉘 등의 기능을 수행할 수 있다.

명령기능

| 0x1000 | 시스템 정보 전송 |

| 0x1009 | C&C 주소 목록 수정 (레지스트리 키) |

| 0x100A | C&C 주소 목록 전송 |

| 0x100B | 파일 다운로드 |

| 0x100C | 파일 업로드 및 삭제 |

| 0x100D | 파일 업로드 |

| 0x100E | 파일 실행 |

| 0x100F | 파일 다운로드 및 실행 |

| 0x1010 | 파일 삭제 |

| 0x1011 | Sleep 시간 설정 |

| 0x1012 | 리버스 쉘 |

Table 4. C&C 명령

초기 버전의 Volgmer는 변종도 존재한다. C&C 명령 루틴들은 동일하지만 설정 데이터에서 사용되는 시그니처 문자열이 “cgi_config” 대신 “config_reg”가 사용되었다는 점이나 설정 데이터가 저장되는 레지스트리 키가 다음과 같은 값으로 변경되었다는 점이 대표적인 차이점이다.

- 레지스트리 키 – 1 : HKLM\SYSTEM\CurrentControlSet\Control\WMI\Security / 2d54931A-47A9-b749-8e23-311921741dcd

- 레지스트리 키 – 2 : HKLM\SYSTEM\CurrentControlSet\Control\WMI\Security / c72a93f5-47e6-4a2a-b13e-6AFE0479cb01

1.2. Volgmer 후기 버전

2017년부터는 새로운 유형의 Volgmer가 사용되었다. 비록 초기 유형과 C&C 명령 루틴은 차이점이 존재하지만 설정 데이터를 레지스트리 키 “HKLM\SYSTEM\CurrentControlSet\Control\WMI\Security”에 암호화하여 저장해서 사용한다는 대표적인 특징 외에도 다양한 공통점이 존재한다. 예를 들어 서비스 DLL 형태임에 따라 드로퍼가 서비스로 등록하여 동작한다는 점이나 특정 문자열들을 랜덤하게 조합하여 Volgmer DLL의 파일명이나 서비스 등록 시 사용하는 문자열을 생성한다는 점 등이 있다.

여기에서 다루는 후기 버전의 Volgmer는 2021년 카스퍼스키 사에서 공개한 보고서의 백도어와 C&C 명령 루틴이 동일하다. [13] 다양한 백도어를 사용하는 Lazarus 그룹의 특성상 국내 공격에서 주로 사용했던 백도어를 다른 공격에서도 변경해서 사용한 것으로 추정된다. 여기에서는 후기 버전의 Volgmer 백도어 DLL을 분석하며 이를 설치하는 드로퍼로 추정되는 악성코드는 이후 Scout 분석 항목에서 함께 다룬다.

1.2.1. VOLGMER 백도어 분석

후기 버전의 Volgmer는 특정 레지스트리 키에 저장된 설정 데이터를 복호화 해서 C&C 주소를 구한다. 뒤에서 다루겠지만 드로퍼 악성코드는 Volgmer 백도어를 생성할 때 특정 문자열들을 랜덤하게 조합하여 만들며 생성한 파일명 앞 4글자에 대한 Hex 값을 설정 데이터를 저장할 레지스트리 값으로 설정한다. 이에 따라 Volgmer는 실행 중 본인의 파일명 앞 4글자를 참고하여 아래와 같은 레지스트리 값을 읽는다.

- 레지스트리 키 : HKLM\SYSTEM\CurrentControlSet\Control\WMI\Security / [파일 이름 앞 4글자]-5903-ed41-902f-e93a29dafef5

읽어온 데이터는 RC4 알고리즘을 이용해 복호화 한다. 후기 버전의 Volgmer들은 모두 RC4 알고리즘을 사용하지만 복호화 방식에 따라 크게 두 가지로 분류된다. 하나는 직접적으로 구현한 RC4 알고리즘을 사용하는 유형이며 다른 하나는 Crypto API를 이용해 SHA-1 해시를 구한 후 해당 값으로 RC4 복호화를 수행하는 유형이다. 직접 RC4 알고리즘을 구현한 방식은 4바이트의 키를 이용해 복호화 하며, Crypto API를 이용하는 루틴은 4바이트의 키를 이용해 SHA-1 해시를 구한 후 이를 RC4 키로 사용한다. 참고로 SHA-1 값의 처음 0x10 크기가 RC4 알고리즘의 키로 사용되는데, 예를 들어 “DE A7 00 00” 값의 SHA-1 해시는 “8f919e6d8970faede0b10cfd5f82da53a83ca34d”이지만 “8766fe8380b144907efa286a814c2241″가 RC4 키값으로 사용된다.

- RC4 키 (직접 구현) : E2 28 00 00

- RC4 키 (Crypto API) : DE A7 00 00

Volgmer는 설정 데이터에 존재하는 C&C 서버 주소들 중 하나를 선택해 접속을 시도한다. 후기 버전의 Volgmer와 뒤에서 다룰 Scout 다운로더는 HTTP 프로토콜을 이용해 C&C 서버와 통신하며 확인된 C&C 주소들은 모두 https 주소가 사용되었다. C&C 서버와의 최초 연결 시나 명령을 전달받을 때는 POST 메소드를 이용하는데 시점에 따라 다른 파라미터들이 사용되어 왔다. 가장 최근이라고 할 수 있는 2020년 경 이후의 Volgmer는 2021년 카스퍼스키 사의 보고서와 유사한 파라미터가 사용되었다. 참고로 현재 블로그에서 언급하는 기간과 유형은 공격 사례들이 확인된 경우만을 의미하며 실제 확인되지 않는 사례들에 따라 달라질 수 있다.

기간파라미터 포맷

| 2017 ~ 2019 | secgb=[param1]&secdata=[param2] |

| 2019 | sessions=[param1]&secinfo=[param2] |

| 2020 | jsessid=[param1]&cookie=[param2] |

Table 5. C&C 서버에 대한 HTTP 요청 포맷

기간요청 종류파라미터 #1파라미터 #1 구조파라미터 #2파라미터 #2 구조

| 2017~ 2019 |

최초 접속 | secgb | Random (0x9) | secdata | message ID – “60D49D98” (0x08), victim ID (0x08), Random (0x8) + C&C 주소 (Base64) |

| C&C 통신 | secgb | Random (0x9) | secdata | message ID – “60D49D99” (0x08), victim ID (0x08), Random (0x8) + 0x60D49D94 (RC4) |

|

| 결과 전달 | secgb | Random (0x9) | secdata | message ID – “60D49D99” 등 (0x08), victim ID (0x08), Random (0x8) + Data (RC4) |

|

| 2019 | 최초 접속 | sessions | Random (0x6) | secinfo | message ID – “60D49D98” (0x08), victim ID (0x08), Random (0x8) + C&C 주소 (Base64) |

| C&C 통신 | sessions | Random (0x6) | secinfo | message ID – “60D49D99” (0x08), victim ID (0x08), Random (0x8) + 0x60D49D94 (RC4) |

|

| 결과 전달 | sessions | Random (0x6) | secinfo | “60D49D99” (0x08), victim ID (0x08), Random (0x8) + Data (RC4) |

|

| 2020~ | 최초 접속 | cookie | Random (0x10) + 0x60D49D94 (Base64) + Random (0x10) |

jsessid | message ID – “60D49D99” (0x08), victim ID (0x08), Random (0x8) |

| C&C 통신 | cookie | Random (0x10) + 0x60D49D94 (RC4) + Random (0x10) |

jsessid | message ID – “60D49D99” (0x08), victim ID (0x08), Random (0x8) |

|

| 결과 전달 | cookie | Random (0x10) + Data (RC4) + Random (0x10) |

jsessid | message ID – “60D49D99” (0x08), victim ID (0x08), Random (0x8) |

Table 6. 인자 파라미터

C&C 서버와의 최초 통신에서는 message ID “60D49D98″이 사용되며 데이터로는 C&C 서버의 주소를 Base64로 암호화하여 전송한다. 이후 명령을 전달받기 위해 0x60D49D94 값을 message ID “60D49D99″와 함께 전송한다. 0x60D49D94 값은 요청뿐만 아니라 응답에도 사용되는데 Volgmer가 C&C 서버와의 통신을 검증하는 방식이 복호화 된 응답 값이 0x60D49D94 인지를 검사하기 때문이다.

message ID기능

| 60D49D98 | 연결 확립 |

| 60D49D99 | 명령 요청 |

| 60D49DB6 | 시스템 정보 전송 |

Table 7. msg ID 종류

최초 인증 시에는 데이터 암호화에 Base64 알고리즘이 사용되며 이후에는 RC4 알고리즘이 암호화 및 복호화에 사용된다. Volgmer는 RC4 알고리즘을 직접 구현하여 사용하기도 하며 Crypto API를 이용하는 유형도 존재하는데 각각의 유형에 따라 사용되는 RC4 키가 다른 것이 특징이다.

- RC4 키 (직접 구현) : 8D 52 00 00

- RC4 키 (Crypto API) : A3 D5 00 00

Volgmer는 감염 시스템을 제어하기 위한 기능들을 제공하며 이는 일반적인 백도어 악성코드들과 유사하다. 다음은 특정 Volgmer 백도어에 대한 명령 목록이며 후기 버전으로 분류된 Volgmer 유형들은 대부분의 명령이 동일하다.

명령기능

| 0x60D49D94 | 기본 응답 |

| 0x60D49D95 | Default |

| 0x60D49D97 | 기본 값으로 대기 시간 설정 |

| 0x60D49D9F | 전달받은 값으로 대기 시간 설정 |

| 0x60D49DA0 | 시스템 정보 전송 (컴퓨터 이름, 윈도우 버전, 아키텍처, IP 정보 등) |

| 0x60D49DA1 | 드라이브 정보 조회 |

| 0x60D49DA2 | 파일 목록 조회 |

| 0x60D49DA3 | 프로세스 목록 조회 |

| 0x60D49DA4 | 프로세스 종료 |

| 0x60D49DA5 | 현재 작업 경로 설정 |

| 0x60D49DA6 | 스캐닝 (전달받은 주소에 접속) |

| 0x60D49DA7 | 시간 정보 조작 |

| 0x60D49DA8 | 리버스 쉘 |

| 0x60D49DA9 | 파일 삭제 |

| 0x60D49DAA | 프로그램 실행 |

| 0x60D49DAB | 프로그램 실행 (특정 권한으로 실행) |

| 0x60D49DAC | 프로그램 실행 (관리자 권한) |

| 0x60D49DAD | 파일 다운로드 |

| 0x60D49DAE | 파일 내용 전송 |

| 0x60D49DAF | 파일 전송 (cab 포맷으로 압축) |

| 0x60D49DB0 | 디렉터리 조회 |

| 0x60D49DB1 | 설정 데이터 전송 |

| 0x60D49DB2 | 설정 데이터 다운로드 및 적용 |

| 0x60D49DB3 | 현재 시간을 설정 데이터에 적용 |

| 0x60D49DB4 | Sleep |

| 0x60D49DB5 | 정보 전송 (모듈 이름 등) |

| 0x60D49DB7 | “CMb*.a-p” 파일 삭제 및 종료 |

Table 8. 명령 목록

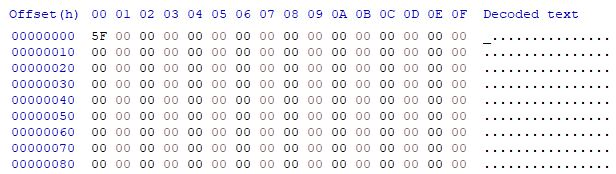

특징이 있다면 위에서도 언급한 바와 같이 Lazarus 그룹이 자주 사용하는 시간 정보 조작 기법과 파일 삭제 기법을 명령으로 지원한다는 점이다. 시간 정보 조작 명령은 C&C 서버로부터 전달받은 특정 경로의 파일의 시간 정보를 마찬가지로 함께 전달받은 또 다른 경로의 파일의 시간 정보로 변경해 준다. 파일 삭제 명령은 단순하게 파일을 삭제하는 대신 “0x5F 00 00 00 00 …” 값으로 덮어쓰고 삭제하여 추후 복구를 불가하게 하는 방식이다.

PebbleDash는 최근 다른 공격 그룹에서 사용된 이력이 확인되지만 기본적으로 Lazarus 그룹이 사용한 것으로 알려진 백도어 악성코드이다. PebbleDash는 새로운 드라이브나 세션이 생성될 경우 대기 루틴을 끝내고 C&C 서버와 통신 즉 활성화하는 기능을 지원하였다. [14] 이는 PebbleDash가 C&C 서버와의 통신 과정에서 기본적으로 긴 대기 시간을 갖기 때문에 감염 시스템의 변화에 실시간으로 대응하는데 어려움이 있기 때문이다. 이러한 기능은 Lazarus 그룹의 다른 백도어 악성코드들에서도 확인되는데 Volgmer가 대표적이다. 해당 기능은 이외에도 SentinelOne 사의 보고서의 OpenCarrot 백도어에서도 지원한 사례가 확인된다. [15]

참고로 Volgmer가 주기적으로 삭제하는 파일들 중에는 “BIT*.tmp” 파일이 있는데 이는 파일 전송 기능을 담당하는 0x60D49DAF 명령을 수행하면서 생성되는 CAB 파일을 삭제하기 위한 것으로 추정된다. 하지만 0x60D49DB7 명령에서 삭제하는 “CMb*.a-p” 이름의 파일은 현재 분석 대상 Volgmer 단독으로는 확인되지 않는다.

2. Scout 다운로더 분석

Volgmer는 2014년을 시작으로 약 2021년 경까지 공격에 사용되었다. 2022년부터는 Volgmer와 유사하지만 백도어 기능 대신 외부에서 또 다른 악성코드를 다운로드해 메모리 상에서 실행하는 다운로더 유형의 악성코드가 확인된다. 비록 다운로드한 페이로드를 확보하지 못했지만 Volgmer의 활동 시기가 끝난 이후에 확인되고 있다는 점이나 C&C 서버와의 통신 방식, 설정 데이터 로드 방식이 동일하고 유사한 드로퍼에 의해 생성된 이력이 존재한다는 점이 특징이다.

해당 악성코드는 루틴 상 크게 두 유형으로 나뉘는데 2022년 상반기에 집중적으로 확인된 유형과 이후 2022년 하반기부터 2023년까지 유포 중인 유형이 있다. 두 번째 유형은 첫 번째 유형과 비교해서 약간의 루틴이 더 추가되었으며 위의 PDB 정보에서도 언급했다시피 “Scout”라는 키워드와 v2.x 버전이 명시된 것으로 보아 2022년 상반기에 유포된 Scout의 개선된 버전으로 추정된다. 이에 따라 여기에서는 2022년 상반기에 유포된 유형을 Scout v1 그리고 2022년 하반기부터 2023년까지 확인되고 있는 유형을 Scout v2로 분류한다. 참고로 현재 블로그에서 언급하는 기간과 유형은 공격 사례들이 확인된 경우만을 의미하며 실제 확인되지 않는 사례들에 따라 달라질 수 있다.

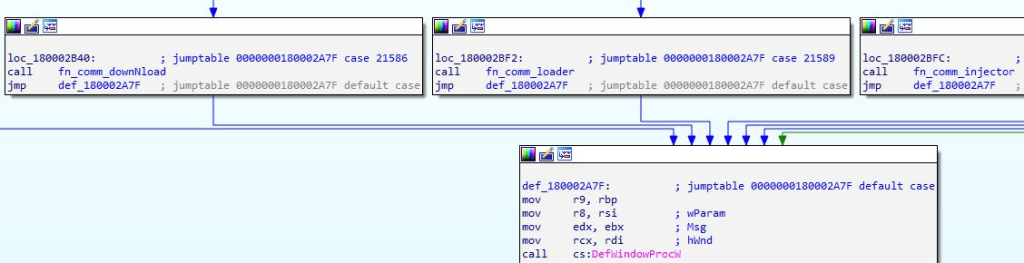

윈도우 환경에서 대부분의 악성코드들은 사용자의 인지 없이 백그라운드에서 동작하기 위해 Character User Interface(CUI)로 제작된다. Scout 다운로더는 Graphical User Interface(GUI) 프로그램들과 유사하게 윈도우를 생성하여 동작하는 것이 특징이다. 물론 윈도우 사이즈를 0으로 설정하여 실제로는 사용자의 눈에 띄지는 않으며 이는 제작자가 악성코드를 정상 프로그램으로 위장하기 위한 목적인 것으로 추정된다.

설정 데이터를 레지스트리 키에 저장하던 Volgmer 백도어와 달리 Scout 다운로더는 설정 데이터가 파일 끝의 Overlay 영역에 존재하는 유형도 함께 존재한다. 이 경우 Scout는 인자로 전달받은 문자열을 복호화 키로 사용한다.

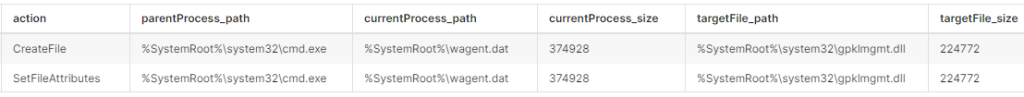

여기에서는 Scout 다운로더를 분석하며 이를 위해 먼저 Scout를 설치하는 드로퍼 악성코드를 다룬다. 해당 드로퍼는 파일 뒤의 Overaly 영역에 RC4 알고리즘으로 암호화된 실제 악성코드와 레지스트리 값을 가지고 있으며 인자로 전달받은 문자열을 RC4 키로 사용해 이를 복호화 한다. 비록 인자는 확인되지 않지만 자사 ASD 로그를 통해 Scout를 생성한 로그가 확인된다.

참고로 2021년경에 확인된 동일한 유형의 드로퍼 악성코드를 보면 Volgmer 백도어가 사용하는 레지스트리 키를 설정하는 루틴이 있으며 레지스트리 값을 암호화하는데 사용된 RC4 키 또한 동일하다. 이를 통해 공격자는 2021년까지는 Volgmer 백도어를 설치하였으며 2022년부터는 동일한 드로퍼를 이용해 Scout 다운로더를 설치했다는 것을 알 수 있다.

2.1. Dropper (Volgmer, Scout)

드로퍼 악성코드는 생성하는 악성코드에 따라 Volgmer 드로퍼와 Scout 드로퍼로 나뉘는데 설정 데이터를 쓸 레지스트리 키와 설정 데이터를 암호화할 RC4 키의 차이만 존재하며 실질적인 루틴은 동일하다. 대신 악성코드를 설치하는 방식에 따라 인젝터 유형과 서비스 등록 유형으로 나뉜다.

인젝터 유형의 드로퍼는 과거 초기 버전의 Volgmer 드로퍼와 유사하게 랜덤 한 방식으로 파일명을 생성하는데, 파일명은 두 개에서 다섯 글자의 랜덤 한 문자열을 생성한 이후 뒤에 “svc”, “mgr”, “mgmt” 문자열 중 하나를 랜덤으로 선택하여 덧붙인다. 만약 생성된 파일명이 “bnsvc.dll”일 경우 앞의 네 글자에 대한 Hex 값을 설정 데이터가 저장될 레지스트리 값으로 설정한다. 예를 들어 “bnsv”는 Hex 값으로 “62 6E 73 76″이며 이 경우 Volgmer 및 Scout의 설정 데이터가 저장될 레지스트리 값은 다음과 같다.

- Volgmer : HKLM\SYSTEM\CurrentControlSet\Control\WMI\Security / “626e7376-5903-ed41-902f-e93a29dafef5”

- Scout : HKLM\SYSTEM\CurrentControlSet\Control\WMI\Security / “626e7376-2790-10f2-dd2a-d92f482d094f”

이후 인자로 전달받은 문자열을 RC4 키로 사용하여 파일 뒤의 Overlay 영역에 덧붙여진 암호화된 DLL 즉 Volgmer 또는 Scout를 복호화 하여 %SystemDirectory% 경로에 위에서 만든 이름으로 생성한다. C&C 주소가 포함된 설정 데이터 또한 복호화 되어 위에서 생성한 레지스트리 값에 저장된다. %SystemDirectory% 경로에 생성된 악성코드는 파일 시간 정보가 최근으로 설정되어 있기 때문에 계산기 즉 calc.exe의 파일 시간 정보로 변경한다.

여기까지의 과정에 끝나면 정상적으로 동작하는지는 확실하지 않지만 보안 패키지의 레지스트리 설정에 해당 서비스를 등록하고 lsass.exe 프로세스에 생성한 DLL을 인젝션 한다.

- 보안 패키지 레지스트리 키 : HKLM\SYSTEM\CurrentControlSet\Control\Lsa / Security Packages

서비스 등록 유형은 이름 생성 루틴부터 차이점이 존재하는데 먼저 다음 레지스트리 키에서 netsvcs 서비스 그룹을 구한 후 각각의 서비스를 “HKLM\SYSTEM\CurrentControlSet\Services\” 항목에서 각각의 검색하여 현재 등록되지 않은 서비스를 선택한다.

- HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Svchost / netsvcs

만약 선택한 서비스가 “LogonHours”인 경우 netsvcs 서비스에 등록하는데 서비스 DLL은 “s”가 덧붙여진 “LogonHourss.dll” 이름으로 %SystemDirectory% 경로에 생성한다.

2.2. Scout 다운로더 분석

2.2.1. SCOUT 다운로더 V1

Scout는 Volgmer와 유사하게 파일명을 기반으로 암호화된 설정 데이터가 저장된 레지스트리 값을 조회한다. 암호화 알고리즘은 RC4가 사용되며 확인된 Scout는 모두 Crypto API를 이용해 설정 데이터를 복호화 하였다.

- 레지스트리 키 : HKLM\SYSTEM\CurrentControlSet\Control\WMI\Security / [파일 이름 앞 4글자]-2790-10f2-dd2a-d92f482d094f

- RC4 키 (Crypto API) : F9 A3 DE 48

설정 데이터 복호화 이후에는 위에서 언급한 바와 같이 “Windows”라는 이름의 윈도우를 생성하며 실질적인 루틴은 등록한 프로시저에 구현되어 있다. Scout는 각각의 기능들을 윈도우 메시지를 기반으로 구현한 것이 특징이다. 예를 들어 처음에는 SendMessageW() API를 이용해 0x5450 메시지를 전송하였고 해당 메시지에서는 0x5451 메시지로 분기하고 0x5451 메시지에서는 C&C 서버와의 접속하며 인증의 성공 여부에 따라 분기가 나뉜다.

Message 번호기능

| 0x5450 | 시작 루틴 |

| 0x5451 | C&C 서버 접속 및 인증 |

| 0x5452 | 추가 페이로드 다운로드 및 메모리에서 실행 (PE) |

| 0x5453 | C&C 서버 주소 재설정 후 C&C 접속 재시도 |

| 0x546D | C&C 접속 재시도 |

Table 9. 각 메시지 별 기능 – Scout v1

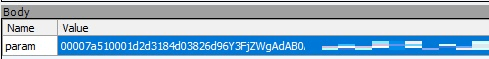

Volgmer와 다르게 초기 Scout는 하나의 파라미터를 가지며 “param” 문자열이 사용되었다. 또한 다운로더이기 때문에 사용되는 message ID는 “184D0382”, “0E8AFD28” 2개로 단순하다. 최초 인증 과정에서는 “cqce”라는 문자열이 암호화되어 전송되는 것이 특징이며 C&C 서버 검증에 성공하기 위해서는 전달받은 데이터가 “1111” 문자열이어야 한다.

요청 종류파라미터파라미터 구조데이터 구조

| 최초 접속 | param | Random (0x8), victim ID (0x08), message ID – “184D0382” (0x08), 데이터 (Base64) |

Random (0x4), “cqce”, C&C 주소 |

| 다운로드 | param | Random (0x8), victim ID (0x08), message ID – “0E8AFD28” (0x08), 데이터 (RC4) |

Random (0x4), 설정 데이터 |

Table 10. C&C 서버에 대한 HTTP 요청 포맷

C&C 서버와의 통신에 사용되는 RC4 키는 설정 데이터를 복호화 할 때 사용되는 4 바이트 크기의 키값 대신 0x20 바이트 크기의 키가 사용된다. 다운로드 과정은 먼저 다운로드할 페이로드의 크기를 전달받으며 이때 0x20 바이트 크기의 RC4 키가 사용되고 다음으로 해당 크기만큼의 암호화된 페이로드를 다운로드할 때는 0x20 바이트 크기의 NULL 데이터 값이 RC4 키로 사용된다.

- RC4 키 (Crypto API) : 54 A6 BA C3 13 98 DB 1A 62 45 23 12 A8 83 71 82 4E 74 D2 38 00 00 00 00 00 00 00 00 00 00 00 00

다운로드되어 RC4 키로 복호화 된 페이로드는 “MZ” 시그니처를 검사한 이후 메모리 상에서 실행한다.

2.2.2. SCOUT 다운로더 V2

2022년 하반기부터는 기존 유형과 비교해서 루틴이 약간 추가된 형태가 확인되고 있지만 실질적인 기능은 동일하다. 해당 유형들 중에는 PDB 정보가 남아있는 악성코드들도 다수 존재하는 데 이를 통해 공격자가 악성코드를 Scout로 이름 붙였다는 사실을 알 수 있다.

| Y:\Development\RT\Windows\Scout\Scout v2.1\Engine\Engine\x64\Penetrator\Engine.pdb Y:\Development\RT\Windows\Scout\Scout v2.1\Engine\Engine\x64\Lsass\Engine.pdb Y:\Development\RT\Windows\Scout\Scout v2.1\Engine\Engine\x64\Netsvc\Engine.pdb Z:\Development\RT\Windows\Scout\Scout v2.2\Engine\Engine\x64\Netsvc\Engine.pdb Z:\Development\RT\Windows\Scout\Scout v2.3\Engine\Engine\x64\Lsass\Engine.pdb |

Scout v2.x 버전은 기존 Scout와 비교해서 더 많은 명령 즉 메시지를 지원한다. 기존 Scout의 윈도우 메시지는 단순한 흐름을 보여주지만 v2.x 버전에서는 C&C 서버에서 메시지를 다운로드해 명령으로 사용하였다. 이에 따라 추가 페이로드를 다운로드하는 기능 외에도 설정 데이터를 변경하는 명령도 수행할 수 있다. 또한 이전 버전에서는 C&C 서버에 “cqce” 문자열을 암호화해서 전송하였다. v2.x 버전에서는 최초 “bqce” 문자열을 전송하지만 C&C 서버로부터 전달받은 메시지 명령에 따라 “fqce”, “eqce”, “dqce”, “cqce” 값을 전달할 수도 있다.

Message 번호기능

| 0x5450 | 시작 루틴. C&C 서버 접속 및 인증. (Flag : “bqce”) |

| 0x5451 | 메시지 다운로드. |

| 0x5452 | 추가 페이로드 다운로드 및 메모리에서 실행 (Shellcode). 메시지 다운로드. |

| 0x5453 | 설정 데이터 다운로드. |

| 0x5454 | 설정 데이터 변경. |

| 0x5455 | 추가 페이로드 다운로드 및 메모리에서 실행 (PE). |

| 0x5456 | 추가 페이로드 다운로드 및 인젝션 (PE). |

| 0x5457 | C&C 접속 재시도. (Flag : “eqce”) |

| 0x5458 | C&C 접속 재시도. (Flag : “fqce”) |

| 0x5459 | 자가 삭제. |

| 0x545A | C&C 접속 재시도. (Flag : “cqce”) |

| 0x545B | C&C 접속 재시도. (Flag : “dqce”) |

Table 11. 각 메시지 별 기능 – Scout v2

과거 버전과 비교했을 때 C&C 서버와의 통신 방식은 v2.2 버전까지는 기존 유형과 동일하게 “param” 파라미터가 사용되었다. v2.3부터는 파라미터로 “jsessionid”가 사용되며 RC4 키값도 변경되었다.

요청 종류파라미터파라미터 구조데이터 구조

| 최초 접속 | jsessionid | Random (0x5), victim ID (0x08), message ID – “184D0382” (0x08) + 데이터 (Base64) |

Flag, C&C 주소 |

| 명령 다운로드 | jsessionid | Random (0x5), victim ID (0x08), message ID – “0E8AFD28” (0x08) |

|

| 설정 다운로드 | jsessionid | Random (0x5), victim ID (0x08), message ID – “0E8AFD28” (0x08) + 데이터 (RC4) |

설정 데이터 |

Table 12. C&C 서버에 대한 HTTP 요청 포맷

- RC4 키 (param) : 54 A8 BA C3 E3 98 DB 1A 6D 45 23 12 A8 83 71 82 4E 74 D2 38 00 00 00 00 00 00 00 00 00 00 00 00

- RC4 키 (jsessionid) : 73 D3 FE CC 23 AA 74 BA 53 47 88 32 73 11 19 AC FF D3 14 08 00 00 00 00 00 00 00 00 00 00 00 00

3. 결론

Lazarus 그룹은 스피어 피싱, 공급망 공격 등 다양한 공격 벡터를 사용하며 매우 위협적이고 전 세계적으로 활발하게 활동하는 공격 그룹 중 하나이다. 최근에는 초기 침투 과정에서 국내 금융보안인증 소프트웨어의 보안 취약점을 악용하였으며 측면 이동 과정에서도 웹 보안 소프트웨어나 기업 자산관리 프로그램의 취약점을 악용하기도 하였다.

기업 보안 담당자는 공격 표면 관리(Attack Surface Management)를 통해 공격자에게 노출될 수 있는 자산을 식별하고 지속적으로 최신 보안 패치 등 관리를 해야 한다. 사용자들은 출처가 불분명한 메일의 첨부 파일이나 웹 페이지에서 다운로드한 실행 파일은 각별히 주의해야 한다. 그리고 OS 및 인터넷 브라우저 등의 프로그램들에 대한 최신 패치 및 V3를 최신 버전으로 업데이트하여 이러한 악성코드의 감염을 사전에 차단할 수 있도록 신경 써야 한다.

파일 진단

– Backdoor/Win.Lazardoor.C5233133 (2022.09.07.00)

– Backdoor/Win32.Agent.C3351518 (2019.07.25.00)

– Backdoor/Win32.Agent.R283184 (2019.07.25.00)

– Backdoor/Win64.Agent.C3371791 (2019.08.08.03)

– Data/BIN.Encoded (2022.10.05.00)

– Data/BIN.Encoded (2023.03.08.00)

– Data/BIN.EncPe (2022.09.07.00)

– Dropper/Win.Agent.C5499468 (2023.10.02.00)

– Dropper/Win32.Agent.C3371843 (2019.08.08.03)

– Dropper/Win64.Agent.C3371802 (2019.08.08.03)

– Malware/Win64.Generic.C4065063 (2020.04.16.07)

– Trojan/Win.Lazardoor.C4979367 (2022.02.24.02)

– Trojan/Win.Lazardoor.C4979368 (2022.02.24.03)

– Trojan/Win.Lazardoor.C5037872 (2022.03.31.00)

– Trojan/Win.Lazardoor.R474265 (2022.02.24.03)

– Trojan/Win.Lazardoor.R482731 (2022.04.07.01)

– Trojan/Win.Lazardoor.R495643 (2022.06.04.00)

– Trojan/Win.Lazardoor.R500179 (2022.06.24.00)

– Trojan/Win.LazarLoader.C5194304 (2022.07.06.01)

– Trojan/Win.LazarLoader.C5196326 (2022.07.06.03)

– Trojan/Win.LazarLoader.C5196363 (2022.07.06.04)

– Trojan/Win.LazarLoader.C5196414 (2022.07.07.00)

– Trojan/Win.LazarLoader.C5201772 (2022.07.11.03)

– Trojan/Win.LazarLoader.C5210732 (2022.07.19.00)

– Trojan/Win.LazarLoader.C5211408 (2022.07.20.01)

– Trojan/Win.LazarLoader.C5233120 (2022.09.07.00)

– Trojan/Win.LazarLoader.R480766 (2022.03.31.00)

– Trojan/Win.LazarLoader.R491208 (2022.05.10.02)

– Trojan/Win.LazarLoader.R500065 (2022.06.22.03)

– Trojan/Win.LazarLoader.R501218 (2022.06.28.03)

– Trojan/Win.Scout.R536659 (2022.11.30.00)

– Trojan/Win32.Agent.C876729 (2015.06.03.00)

– Trojan/Win32.Agent.R128643 (2014.12.17.00)

– Trojan/Win32.Akdoor.C3450548 (2019.08.29.04)

– Trojan/Win32.Backdoor.R174379 (2016.02.16.05)

– Trojan/Win32.Dllbot.C715400 (2015.02.12.04)

– Trojan/Win32.Ghost.C695717 (2015.01.27.05)

– Trojan/Win64.Agent.R274329 (2019.06.04.03)

– Trojan/Win64.Akdoor.R289258 (2019.08.29.00)

행위 진단

– Execution/MDP.Behavior.M10661

IOC

파일 해시 중 일부와 확인된 C&C 주소 목록은 AhnLab TIP에서 공개 예정이다.

MD5

– 1ecd83ee7e4cfc8fed7ceb998e75b996 : Volgmer Dropper 초기 버전 Type 1

– 35f9cfe5110471a82e330d904c97466a : Volgmer Backdoor 초기 버전 Type 1 (civolmgmt.dll)

– 5dd1ccc8fb2a5615bf5656721339efed : Volgmer Backdoor 초기 버전 Type 1 (divolenum.dll)

– 9a5fa5c5f3915b2297a1c379be9979f0 : Volgmer Backdoor 초기 버전 Type 1 (fqrmsvc.dll)

– a545f548b09fdf61405f5cc07e4a7fa1 : Volgmer Backdoor 초기 버전 Type 1

– eb9db98914207815d763e2e5cfbe96b9 : Volgmer Backdoor 초기 버전 Type 1 (bgmsecenum.dll)

– fe32303e69b201f9934248cc06b32ef8 : Volgmer Backdoor 초기 버전 Type 1 (xkupsvc.dll)

– 85b6e4ea8707149b48e41454cbd0d5ad : Volgmer Dropper 초기 버전 Type 2

– 64965a88e819fb93dbabafc4e3ad7b6c : Volgmer Backdoor 초기 버전 Type 2 (idefsrv.dll)

– 6da7d8aec65436e1350f1c0dfc4016b7 : Volgmer Backdoor 초기 버전 Type 2

– e3d03829cbec1a8cca56c6ae730ba9a8 : Volgmer Backdoor 초기 버전 Type 2 (hssvc.dll)

– 0171c4a0a53188fe6f9c3dfcc5722be6 : Volgmer Backdoor 후기 버전 (sbiimgr.dll)

– 17eacf4b4ae2ca4b07672dcc12e4d66d : Volgmer Backdoor 후기 버전 (eqpkamgmt.dll)

– 1e2acecce7b5e9045b07d65e9e8afe1f : Volgmer Backdoor 후기 버전 (Irmons.dll)

– 226cc1f17c4625837b37b5976acbd68e : Volgmer Backdoor 후기 버전 (Exwtr.dll)

– 3e6119ebfacd1d88acbd2ca460c70b49 : Volgmer Backdoor 후기 버전 (helpsvcs.dll)

– 4753679cef5162000233d69330208420 : Volgmer Backdoor 후기 버전 (olesvc.bin)

– 5473fa2c5823fbab2b94e8d5c44bc7b4 : Volgmer Backdoor 후기 버전 (NWCWorkstations.dll)

– 570a4253ae80ee8c2b6b23386e273f3a : Volgmer Backdoor 후기 버전 (Nlas.dll)

– 5c87373eef090bed525b80aef398ee8a : Volgmer Backdoor 후기 버전

– 693afaedf740492df2a09dfcc08a3dff : Volgmer Backdoor 후기 버전 (ddmgr.dll)

– 6e21cc6669ada41e48b369b64ec5f37b : Volgmer Backdoor 후기 버전 (ntmgr.dll)

– 72756e6ebb8274d9352d8d1e7e505906 : Volgmer Backdoor 후기 버전 (fhcmgr.dll)

– 8b3ec4b9c7ad20af418e89ca6066a3ad : Volgmer Backdoor 후기 버전 (xbmgr.dll)

– 947124467bd04b7624d9b31e02b5ee7f : Volgmer Backdoor 후기 버전 (hgiezmgmt.dll)

– 9a87f19609f28d7f7d76f9759864bd08 : Volgmer Backdoor 후기 버전

– b1225fa644eebafba07f0f5e404bd4fd : Volgmer Backdoor 후기 버전 (lrmons.dll)

– cf2ff5b59c638a06d8b81159b9a435ea : Volgmer Backdoor 후기 버전 (tzmgr.dll)

– d52b5d8c20964333f79ff1bce3385d0b : Volgmer Backdoor 후기 버전 (bqmgr.dll)

– e273803ae6724a714b970dd86ca1acd0 : Volgmer Backdoor 후기 버전 (fnsysN.dll)

– ea5d322648ff108b1c9cbdd1ef4a5959 : Volgmer Backdoor 후기 버전 (ntmgr.dll)

– 44fa8daa347ef5dd107bf123b4688797 : Volgmer Dropper 후기 버전 (ExwtrSvc.exe)

– 7f953c6988d829c9c4ac2002572c9055 : Volgmer Dropper 후기 버전 (ExwtrSvc.exe)

– c2ab2a8ffdc18c24080e889a634ef279 : Volgmer Dropper 후기 버전 (fmSysM.exe)

– 05bb1d8b7e62f4305d97042f07c64679 : Scout Downloader v1 (Comms.db)

– 0b78347acf76d4bb66212bf9a41b9fb9 : Scout Downloader v1 (gpklmgmt.dll)

– 0ed86587124f08325cd8f3d3d2556292 : Scout Downloader v1 (bnsvc.dll)

– 35943aa640e122fcb127b2bfd6e29816 : Scout Downloader v1 (helpsvcs.dll)

– 394b05394ebb9b239a063a6b5839edb9 : Scout Downloader v1 (oxmgmt.dll)

– 5496adcd712d4378950ba62ad4c2423b : Scout Downloader v1 (gokimgmt.dll)

– 64cac69ab1e9108e0035f9ce38b47db7 : Scout Downloader v1 (bnsvc.dll)

– 695e5b8dc9615ec603fe2cbb7326a50f : Scout Downloader v1 (helpsvcs.dll)

– c07e04d388fb394ac190aace51c03c33 : Scout Downloader v1 (helpsvcs.dll)

– c41eb1ea59fab31147c5b107cc1c5a51 : Scout Downloader v1 (tfbgmmgmt.dll)

– cc5a8a15d5808002e62d5daf2d4f31b3 : Scout Downloader v1 (Comms.bin)

– 0b746394c9d23654577f4c0f2a39a543 : Scout Downloader v2 (mib.cfg)

– 225cdc9b452b6d5a3f7616dcc9333d7d : Scout Downloader v2 (Keys.dat)

– 43f218d3a4b2199468b00a0b43f51c79 : Scout Downloader v2 (wdsvc.dll)

– 4b1f1db4f169ca6b57015b313d665045 : Scout Downloader v2 (olesvc.bin)

– 80d34f9ca10b0e8b49c02139e4615b7a : Scout Downloader v2 (NWCWorkstations.dll)

– 855e26d530e69ddc77bb19561fb19d90 : Scout Downloader v2 (mib.bin)

– 9ec3a4257564658f651896abc608680e : Scout Downloader v2 (SRServices.dll)

– a76624578ed42cceba81c76660977562 : Scout Downloader v2 (eppagent.bin)

– b517e7ad07d1182feb4b8f61549ff233 : Scout Downloader v2 (usoshared.bin)

– fa868a38ceeb46ee9cf8bd441a67ae27 : Scout Downloader v2 (ose.bin)

– 1f1a3fe0a31bd0b17bc63967de0ccc29 : Scout Downloader v2 – Encoded (configmanager.tlb)

– fa3e49c877a95f37fd25dbd62f9e274c : Scout Downloader v2 – Encoded (event.dat)

– 202a7eec39951e1c0b1c9d0a2e24a4c4 : Loader – Scout Downloader v2 (helpsvcs.dll)

– b457e8e9d92a1b31a4e2197037711783 : Loader – Scout Downloader v2 (wpnsvc.dll)

– 8543667917a318001d0e331aeae3fb9b : Config – Scout Downloader v2 (C_68656c.NLS)

– c16a6178a4910c6f3263a01929f306b9 : Scout Downloader v2 (C_77706e.NLS)

– 1c89fb4aee20020bfd75713264df97cd : Dropper – Scout Downloader

– 76f02ab112b8e077544d0c0a6e0c428a : Dropper – Scout Downloader (wAgent.dat)

– 7ba37d662f19bef27c3da2fd2cee0e3a : Dropper – Scout Downloader (wAgent.dat)

– 7f0e773397808b4328ad11d6948a683f : Dropper – Scout Downloader (Comms.bin)

– bf5d815597018fe7f3dfb52d4f7e1f65 : Dropper – Scout Downloader

'오늘의 보안' 카테고리의 다른 글

| [오늘의 보안] DLL Hijacking (0) | 2023.10.30 |

|---|---|

| [오늘의 보안] Balada 인젝터 (0) | 2023.10.26 |

| [오늘의 보안] ShellBot DDoS 악성코드 (1) | 2023.10.19 |

| [오늘의 보안] AgentTesla 악성코드 (1) | 2023.10.16 |

| [오늘의 보안] HiddenGh0st 악성코드 (0) | 2023.10.04 |