| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 | 31 |

- 멀웨어

- ctf

- 보안동향

- SQLD

- 설치

- 랜섬웨어

- codeup

- c언어

- defcon.mem

- Memory Forensics

- 오늘의 보안

- 리버싱 핵심원리

- 필기

- 보안

- Code Up

- sql

- cmd

- Volatility

- 다운로드

- 정보보안기사

- 악성코드

- 코드업

- 리버싱

- Defcon DFIR CTF 2019

- 코딩

- 오늘의 영어

- C

- 정처기

- 실기

- C language

- Today

- Total

오브의 빛나는 별

[오늘의 보안] 램코스 악성코드(Remcos RAT) 본문

<3줄 요약>

- ‘급여이체확인증 입니다’ 라는 메일 제목으로 수신자를 속여 유포 됨

- 메일 내에 첨부된 cab 압축파일 내부에는 PDF 파일 아이콘으로 위장한 EXE 파일(Remcos RAT)가 첨부

- Remcos RAT 악성코드는 공격자의 명령에 따라 키로깅, 스크린샷 캡쳐 등 악의적인 원격 제어가 가능

Remcos RAT 악성코드: Remcos 자체는 해외 보안 업체에서 합법적으로 윈도우를 관리하기 위해 개발된 프로그램이나, 공격자들의 원격 접근 툴(RAT)로 악용됨. 사용자의 시스템 장악 및 정보 탈취, 원격 명령 수행, 키로거, 화면 캡처, 파일 다운로드, 웹 브라우저 로그인 정보 저장 등 다양한 기능 존재

키로거(Keylogger): 사용자가 키보드 등 입출력 장치에서 입력한 정보를 사용자 동의없이 기록하고 몰래 가로채어 자신의 서버로 전송하는 툴

https://asec.ahnlab.com/ko/58004/

급여명세서를 위장하여 유포되는 램코스 악성코드 (Remcos RAT) - ASEC BLOG

AhnLab Security Emergency response Center(ASEC)은 메일을 통해 급여명세서를 위장하여 유포되는 Remcos 원격 제어 악성코드의 유포 정황을 발견했다. 확인된 Remcos RAT 악성코드는 [그림 1]와 같이 ‘급여이체

asec.ahnlab.com

AhnLab Security Emergency response Center(ASEC)은 메일을 통해 급여명세서를 위장하여 유포되는 Remcos 원격 제어 악성코드의 유포 정황을 발견했다.

확인된 Remcos RAT 악성코드는 [그림 1]와 같이 ‘급여이체확인증 입니다’ 라는 메일 제목으로 수신자를 속여 유포되었다. 첨부된 cab 압축파일 내부에는 [그림 2]과 같이 PDF 파일 아이콘으로 위장한 EXE 파일(Remcos RAT)가 첨부 되어있다.

[그림 1] 피싱 메일 본문

[그림 2] 첨부된 cab 압축파일 내부의 Remcos RAT(.exe)

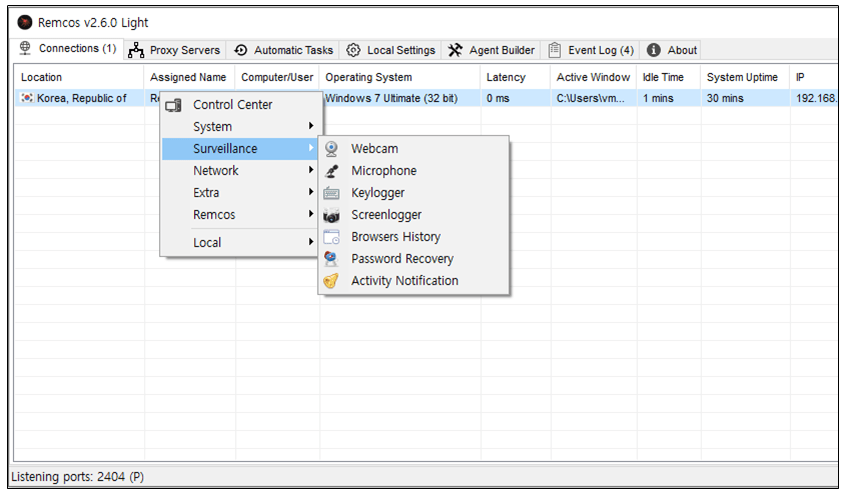

Remcos RAT 악성코드는 [그림 3]과같이 공격자의 명령에 따라 키로깅, 스크린샷 캡쳐, 웹캠 및 마이크 제어뿐만 아니라 설치된 시스템에 존재하는 웹 브라우저의 히스토리 및 비밀번호 추출 기능과 같은 악의적인 원격 제어가 가능하다. [1]

램코스 RAT 악성코드는 원격 제어 기능을 수행하는 특성상, 공격자 서버(C2)에서 명령을 받기전 까지 악의적인 행위가 발생하지 않는 특징이 있다. 하지만 C2의 명령 없이도 감염됨과 동시에 시작되는 Offline Keylogger 의 키로깅 행위를 통해 샌드박스 장비를 통해서도 탐지가 가능하다.

[그림 3] Remcos 원격제어 서버의 다양한 제어 기능(Remcos v2.6.0)

[그림 4]는 C2 명령 없이도 실행되는 Remcos RAT의 오프라인 키로거(Offline Keylogger) 기능의 함수이다. 세부적으로 [그림 5]와 같이 SetWindowHookExA API를 사용하여 WH_KEYBOARD_LL 인자를 통해 키보드 입력 이벤트를 모니터링하는 후크 프로시저를 설치한다.

[그림 4] Remcos RAT의 offline keylogger 기능

[그림 5] Remcos RAT 키보드 입력 후킹 코드(SetWindowsHookExA)

[MDS 제품 탐지]

[그림 6]은 안랩 MDS는 샌드박스 환경에서는 위에 설명한 Remcos RAT의 오프라인 키로거 기능을 탐지한 화면이다. [그림 7]과 같이 키보드 입력을 후킹 하는 악성 행위가 탐지됨을 확인 할 수 있다.

[그림 6] 안랩 MDS를 이용한 Remcos RAT 악성코드 탐지 화면 (1)

[그림 7] 안랩 MDS를 이용한 Remcos RAT 악성코드 탐지 화면 (2)

RAT 악성코드는 공격자의 명령을 통해서 주요한 악성 행위가 수행된다. 따라서 서버와 통신을 통해 공격자의 명령이 수행되기 전까지 감염을 인지하기가 어려운 특징이 있다. 따라서 보안 담당자는 MDS와 같은 APT 솔루션 사용 이외에도 엔드포인트에서 발생하는 비정상적인 행위에 대해 EDR과 같은 제품으로 모니터링 하여 기업의 보안 사고에 대비하고 침해시 빠르게 대응할 필요가 있다.

[IoC]

[MD5]

– 1e378b5dc586175e1b5e5931b8727ae3 (Remcos RAT v3.8.0 Pro)

[파일 탐지]

– Trojan/Win.Generic.R611702 (2023.10.14.00)

[행위 탐지]

– SystemManipulation/MDP.Hooking.M10055

– Execution/MDP.Remcos.M11099

– DefenseEvasion/MDP.AntiAnalysis.M912

'오늘의 보안' 카테고리의 다른 글

| [오늘의 보안] 비정상적인 본인 인증 시도 (1) | 2023.11.13 |

|---|---|

| [오늘의 보안] Phobos 랜섬웨어 (1) | 2023.11.11 |

| [오늘의 보안] AvosLocker 랜섬웨어 (0) | 2023.11.04 |

| [오늘의 보안] DLL Hijacking (0) | 2023.10.30 |

| [오늘의 보안] Balada 인젝터 (0) | 2023.10.26 |