반응형

Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- 다운로드

- 코드업

- 랜섬웨어

- Volatility

- 멀웨어

- SQLD

- defcon.mem

- 설치

- 리버싱

- 코딩

- codeup

- sql

- 보안동향

- C

- 정보보안기사

- 필기

- c언어

- 정처기

- Defcon DFIR CTF 2019

- 오늘의 영어

- ctf

- Code Up

- 실기

- 보안

- Memory Forensics

- 악성코드

- C language

- 리버싱 핵심원리

- cmd

- 오늘의 보안

Archives

- Today

- Total

오브의 빛나는 별

악성코드 및 해킹 최신 동향 본문

반응형

- POS기 해킹은 생각보다 빈번하게 발생하지만, 뉴스화된 경우가 적음. 대형 호텔의 POS기가 악성코드로 인해 오작동을 일으킨 사건이 있음

- 2010년 스턱스넷이 발경된 이후 산업기반시설을 대상으로 한 공격도 꾸준히 발생 중. 국내에서는 서울 메트로에서 발생한 사건 존재

- 산업 기반 시설 악성코드

- 2015년 서울 메트로 해킹

- 업무용 컴퓨터 관리 서버 해킹

- 그 후 내부 PC 악성코드에 감염

- 로그 관리 기간이 5개월 → 5개월 이전 공격 유무 및 유출 유무 파악 힘듦

- 특별 감사 보고서 작성 및 공개

- 분석, 감사 등 원인 규명하기 전 대부분 업무용 PC 포맷

- 북한으로 추정

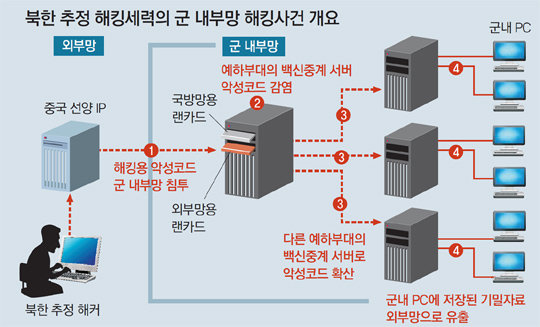

- 국가의 보안을 책임지는 군사망을 해킹하는 사건 발생. 중국, 러시아, 미국 등 강대국은 서로의 국방력을 강화하거나 상대 국방력을 파악하기 위해 해킹 시도

- 특수망 해킹

- 2016년 국방부 해킹

- 국방부 일부 PC에서 악성코드 발견

- 국방사이버합동조사팀의 조사결과

- 군사비밀 및 일부 군사정보 수백 건 유출

- 3,200대의 외부망 / 700대의 내부망 감염

- 8월 4일 악성코드 흔적 발견

- 9월 23일 내부망 해킹 흔적 발견 → 이미 공격 후의 로그일 가능성이 큼

- 2017년 군부대 사고

- 군 기밀 정보 유출 사고

- 군사 기밀 295건 유출

- 1급 군사 기밀 유출 확인X → 해킹 흔적 삭제

- 특전사 기밀 집중 유출 → 2급 기밀 226건 중 192건이 특전사

- 전체 235GB 유출 → 파악된 자료는 54GB

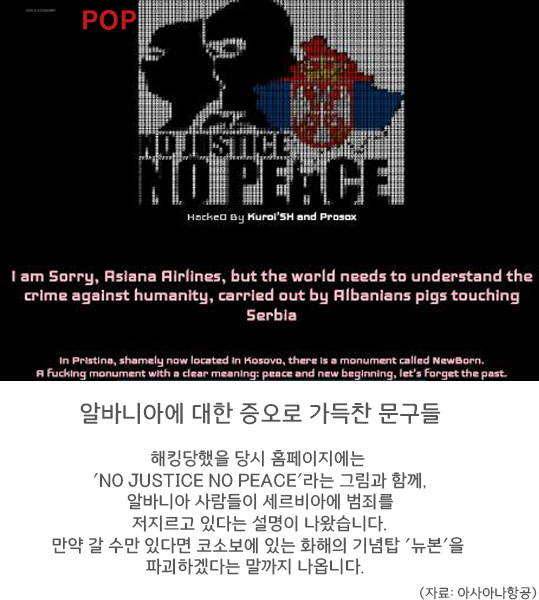

- 국제적으로 정치적 주장을 위한 핵티비즘의 활동도 두드러지게 발생. 2017년 2월 아시아나 해외 홈페이지의 DNS 서버가 침해 당해 홈페이지가 변조된 사건 발생

- 정치적 해킹

- 2017년 변조 공격

- 홈페이지 변조를 하기 위한 과정에 악성코드 발견 가능성 매우 높음

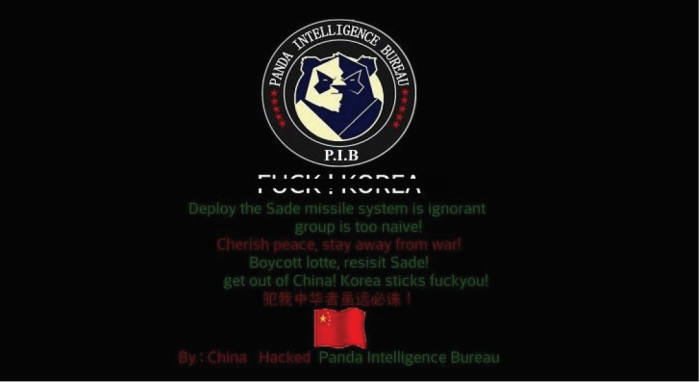

- 중국발 공격이 자주 일어나며 특히 정치적, 금전적 목적을 가짐. 2017년 3월 THAAD와 관련하여 무차별 해킹 공격이 시도되었으며, 특히 부지를 제공한 롯데그룹을 타겟으로 공격 진행

- 2017년 변조 공격

- 이 공격을 위해 Apache Struts2 취약성 이용(CVE-2017-5638)

https://www.etnews.com/20180827000226

- 사업자의 중요 정보를 빼돌리는 것 뿐만 아니라 훼손, 파괴시키는 행위 또한 정보 자산에 피해를 주는 해킹 공격으로 분류

- 상업 해킹

- 2017년 PC방 컴퓨터 파괴

- 정보 유출을 막기 위해 개발된 장치

- USB 포트에 USB Killer를 삽입하면 전기를 축적하는데 그 축적된 전기를 한번에 방출하여 전자 제품을 망가뜨림

- 안드로이드, 아이폰, USB, C 타입 등 다양한 어댑터 지원

- 인터파크는 기업 내부 직원을 겨냥해 집요하게 공격 후 내부망에 진입하여 개인정보 유출

- 기업 해킹

- 스피어 피싱을 이용하여 직원 컴퓨터에 악성코드 감염

- 악성코드 확산과 내부 정보를 지속적으로 수집

- 데이터베이스 접근 권한을 가진 직원 컴퓨터 장악

- 데이터베이스에 접근하여 16개의 파일로 분할하여 약 2665만 건 개인정보 유출

- 개인정보를 인질로 협박하여 해킹 사실 인지

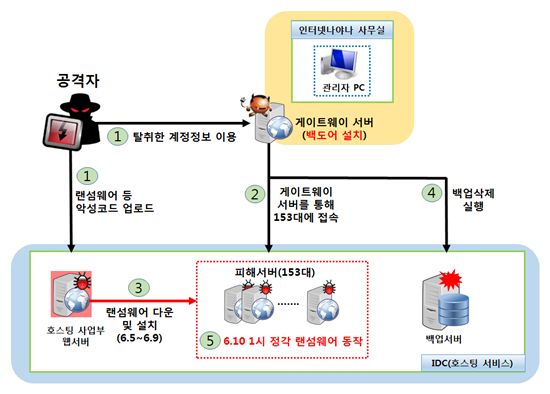

- 랜섬웨어의 공격 흐름은 사용자에서 기업으로 변화됨. 특히 APT 공격 스타일을 접목시켜 랜섬웨어를 감염시키고, 일반 사용자가 감염되는 것보다 더 큰 금액으로 협박. 국내에서 발생한 호스트 서비스 업체의 랜섬웨어가 대표적인 예

- 2017년 인터넷 나야나 호스팅 서버 랜섬웨어 감염

- 인터넷 호스팅 서버가 랜섬웨어의 일종인 에레버스 리눅스 변종에 감염

- 6월 10일 토요일 새벽에 감염 사실 인지

- 4천여대의 사이트 피해, 153대의 리눅스 서버 감염

- 서버 1대당 5.4 비트코인 요구. 당시 시세 1천 755만원. 총 26억원을 요구했으나 최종적으로 13억에 합의

https://zdnet.co.kr/view/?no=20170629090341

- 불특정 다수 해킹

- 2017년 SMB 취약섬과 워너크라이 랜섬웨어

- NSA가 가지고 있던 취약성 및 관리 도구가 유출되면서 발생

- 공격자가 SMB 취약성을 이용(이터널블루 프로젝트)

- 자동으로 랜섬웨어를 감염시키는 웜 악성코드를 제작

- 약 23만대가 감염된 것으로 추정

- 윈도우 XP와 윈도우 8은 서비스 지원이 종료되었기에 패치도 없었던 상황

- 구글 번역기를 사용하여 다양한 나라 언어로 랜섬 노트 제작

- 과거의 공격 모델을 그대로 사용하는 경우도 부지기수. 소프트웨어 취약성을 이용하여 악성코드를 감염시키는 모델은 2001년 코드레드 웜 때 세계가 경악. 2017년 5월 SMB 취약성을 이용하여 랜섬웨어를 감염시킨 워너크라이로 다시 한번 세계가 경악

https://it.chosun.com/news/articleView.html?idxno=2017051585014

- 공격자에게 새로운 자금줄이 되어버린 코인시장은 꾸준히 공격당하는 대상이 됨. 가상화폐거래소가 안전하더라도 사용자 인식에 따라 보안 강도가 달라짐

- 가상화폐거래소 해킹

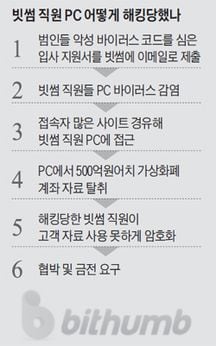

- 2017년 피싱, 사회공학기법으로 빗썸 해킹

- 현재까지 국내 3곳의 거래소가 해킹(야피존, 코인이즈, 빗썸)

- 스피어 피싱을 이용하여 직원을 공격하였고 직원기 가지고 있던 개인정보 유출

- 보이스 피싱을 이용한 사용자 공격

- 직원 사칭 → 인증번호 요청 → OTP 해제

- 흔히 게임 계정 해킹에서 많이 사용하는 방식

- 분실폰 신고 시스템을 이용한 인증 우회

- 유출 발식

- 서로 다른 코인으로 환전하여 송금(추적 회피)

- API 기능을 이용하여 송금(추가 인증 우회)

- 직접 거래소 해킹

- 야피존 55억, 코인이즈 21억

- 보이스 피싱으로 인한 피해

- 빗썸 45억

https://www.chosun.com/site/data/html_dir/2017/08/23/2017082300218.html

- 빗썸 45억

악성코드 유형과 유입경로(이메일과 웹을 중심으로) 강의 공부 후 내용 정리한 것이니 참고바랍니다.

[지금 무료] 악성코드 유형과 유입경로(이메일과 웹을 중심으로) | 한국정보보호교육센터 - 인프

한국정보보호교육센터 | 본 교육을 통해 악성코드 유형에 따른 특징을 파악하고, 다양한 악성코드 유입 경로에 대한 이해도를 높인다, 주제 소개 📝 최신 주요 악성코드에 대한 이해를 통해 악

www.inflearn.com

반응형