반응형

Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

Tags

- 코딩

- 설치

- Defcon DFIR CTF 2019

- 정처기

- 리버싱

- 정보보안기사

- 멀웨어

- 악성코드

- C

- 보안동향

- 보안

- sql

- 실기

- Memory Forensics

- c언어

- cmd

- 랜섬웨어

- codeup

- ctf

- 리버싱 핵심원리

- defcon.mem

- 필기

- 다운로드

- 코드업

- 오늘의 영어

- SQLD

- 오늘의 보안

- Volatility

- Code Up

- C language

Archives

- Today

- Total

오브의 빛나는 별

랜섬웨어 감염 경로 본문

반응형

- 랜섬웨어의 감염 경로는 드라이브-바이 다운로드 공격과 스팸 메일 그리고 메일 서버에 직접 침투하여 설치하는 형태를 가짐. 또한 취약성을 이용하여 네트워크를 통해 스스로 전파하는 웜 형태도 나타남

- 랜섬웨어 감염 경로

- 악성 이메일

- 봇넷을 임대하여 진행

- 메일 서버를 탈취하여 진행

- 메일에 랜섬웨어 감염 파일을 첨부해 전달

- 다운로더 형태의 파일 전달

- 실행하면 랜섬웨어를 다운로드하고 실행

- 마이크로 오피스에서 사용하는 매크로 기능을 자주 이용

- JavaScript(.js)나 Windows Script File(.wsf)을 이용하기도 함

- 첨부파일 자체가 랜섬웨어인 경우도 있음

- “고소장.doc.lnk” 바로가기와 함께 PE 파일로 구성된 “증거사진.jpg” 파일 실행 → 고소장.doc.lnk 실행 시 랜섬웨어를 동작시키는 C:\\Windows\System32\cmd.exe /c 증거사진.jpg를 실행하게 됨

- 메일에 링크를 포함하여 드라이브-바이 다운로드 구성

- 드라이브-바이 다운로드

- 웹 사이트 방문만으로 악성코드가 감염되는 프로세스

- 소프트웨어 취약성 이용 - 주로 브라우저와 관련있는 응용프로그램 이용

- 워터링 홀 공격, 멀버타이징이 있음

- 대형 커뮤니티 혹은 많은 사용자들이 이용하는 사이트에서 랜섬웨어 유포

https://tggg23.tistory.com/44 - 기업 침투

- 최근 랜섬웨어의 안정적인(추적이 어려운) 수익성이 높아짐

- 기업 vs 사용자 비중이 비슷

- 기업에 침투하기 위해 고급 공격 기술 이용

- 기업의 자산 & 기업 구성원

- 티타우 등서버에서 서비스를 운영하는 응용프로그램 소프트웨어 취약성 이용

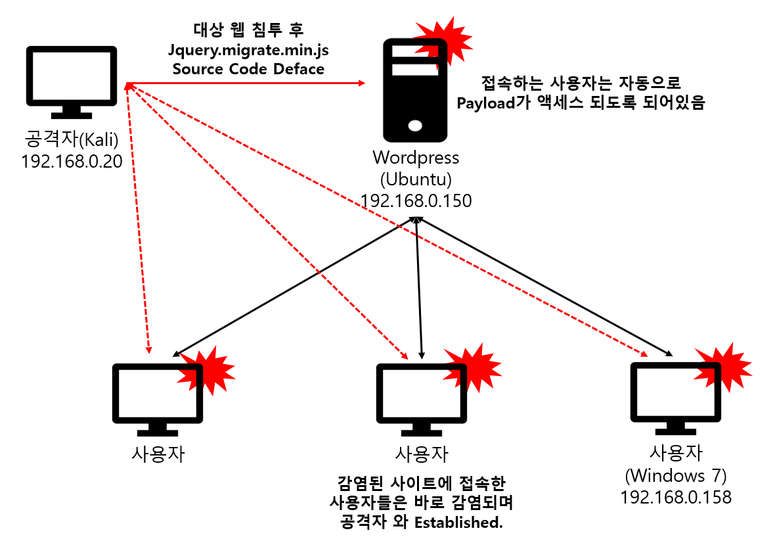

- 파일 업로드 & 실행 취약점과 같이 웹 서비스 취약점 이용

- 암호화를 정교하게 하기 위해 권한 상승 필요 ex) 아파치 스트릿츠 취약성 + 로컬 권한 상승

- 공격자가 선호하는 기업

- 서비스 업종

- 온라인 사용자에게 서비스를 제공하는 업종 ex) 뉴스, 블로그, 호스팅 등

- 생산 업종

- 온라인을 타기업과 협업하는 기업

- 정보/물질 생산에 있어 특허/기밀 파일

- 기자재, 무역, 하청 업체 등

- 복합적인 감염 경로

- 웜 유포 + 취약성

- 2017년 워너크라이 사태

- 공인 아이피를 스캔하여 취약한 SMB 프로토콜을 이용하는 서비스 감염

- 감염된 PC에서 내부망 네트워크를 스캔하여 SMB 취약성 이용

- SMB 취약성은 NSA의 이터널 블루 사용

- 킬 스위치 존재, 확산 방지 역할

- 하루 사이에 150개국 23만대 컴퓨터 감염

- 영국 - 국민 건강 보험, 스페인 - 통신사 텔레포니카, 미국 - 페덱스, 독일 - 국영 철도 도이체 반

- 이메일 + 침투

- 2017년 페트아 사태

- 스팸 메일을 통해 1차 감염

- 내부망 네트워크를 스캔하여 SMB 취약성 이용

- NSA의 이터널블루 사용 - 워너 크라이와 같은 취약성

- 우크라이나 - 은행, 공항, 공공기업, 전력망, 러시아 - 은행, 로스네프르 석유 회사, 에브라즈 철강 회사, 프랑스 - 세인트 고바인 건축 자재회사, 독일 - 우체국, 지하철, 덴마크 - 머스크 해운회사, 미국 - 머크 제약회사, 크래프트 푸즈, 영국 - 광고 업체 WPP

- 웜 유포 + 취약성

- 악성 이메일

악성코드 유형과 유입경로(이메일과 웹을 중심으로) 강의 공부 후 내용 정리한 것이니 참고바랍니다.

[지금 무료] 악성코드 유형과 유입경로(이메일과 웹을 중심으로) | 한국정보보호교육센터 - 인프

한국정보보호교육센터 | 본 교육을 통해 악성코드 유형에 따른 특징을 파악하고, 다양한 악성코드 유입 경로에 대한 이해도를 높인다, 주제 소개 📝 최신 주요 악성코드에 대한 이해를 통해 악

www.inflearn.com

반응형