| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

- 멀웨어

- C language

- 설치

- Volatility

- 코딩

- 리버싱

- 실기

- 코드업

- 보안

- C

- cmd

- 리버싱 핵심원리

- defcon.mem

- ctf

- c언어

- 필기

- 오늘의 영어

- 정처기

- SQLD

- Code Up

- 정보보안기사

- Memory Forensics

- 다운로드

- 악성코드

- Defcon DFIR CTF 2019

- codeup

- 랜섬웨어

- 보안동향

- sql

- 오늘의 보안

- Today

- Total

오브의 빛나는 별

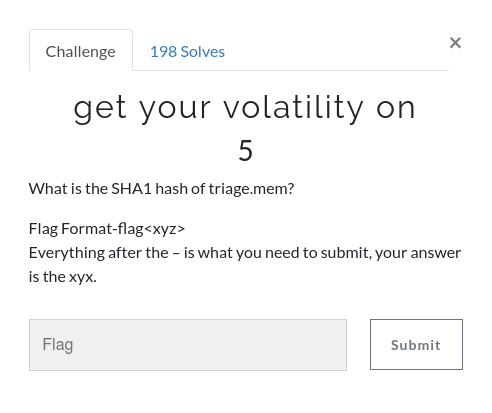

[Defcon DFIR CTF 2019] Memory 01 본문

1. get your volatility on

이 문제는 defcon.mem의 SHA1 해시값을 물어보는 것입니다.

먼저 해시 값에 대해 알아보겠습니다.

해시 함수: 임의의 길이를 갖는 임의의 데이터를 고정된 길이의 데이터로 매핑하는 단방향 함수

해시 값: 해시 함수를 적용하여 나온 고정된 길이의 값

해시 함수는 입력값이 조금만 변해도 결과가 크게 달라진다는 특징이 있습니다. 이를 눈사태 효과라고 합니다.

유명한 해시 알고리즘으로는 MD(Message-Digest Algorithm)와 SHA(Secure Hash Algorithm) 등이 있습니다. 해시 충돌 문제로 인해 개선하여 발표한 순서대로 MDn, SHAn 식으로 넘버링됩니다.

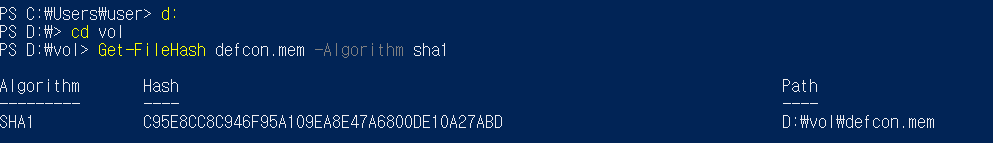

Powershell의 Get-FileHash를 이용해서 SHA1 해시값을 알아보겠습니다.

파워셸(PowerShell) 또는 윈도우 파워셸: 마이크로소프트가 개발한 확장 가능한 명령 줄 인터페이스(CLI) 셸 및 스크립트 언어를 특징으로 하는 명령어 인터프리터

COM 및 WMI에 대한 완전한 액세스를 제공하므로 관리자는 원격 리눅스 시스템 및 네트워크 장치를 관리할 수 있도록 WS-Management 및 CIM뿐만 아니라 로컬 및 원격 Windows 시스템에서 모두 관리 작업을 실행시킬 수 있습니다.

Get-FileHash: 파일의 해시 값 정보

기본적으로 SHA256 알고리즘을 사용합니다.

지원 : SHA1, SHA256, SHA384, SHA512, MACTripleDES, MD5, RIPEMD160

명령어는 Get-FileHash 파일이름 -Algorithm sha1 형식으로 쓰면 됩니다.

Get-FileHash -Algorithm sha1 파일이름 형식도 가능합니다.

d:

cd vol

Get-FileHash defcon.mem -Algorithm sha11) Powershell 열기

2) defcon.mem 파일이 있는 폴더로 가기. 저는 D 드라이브 vol 폴더 안에 defcon.mem 파일이 있기 때문에 D:\vol로 갔습니다.

3) Get-FileHash 이용

정답: C95E8CC8C946F95A109EA8E47A6800DE10A27ABD

'Defcon DFIR CTF 2019' 카테고리의 다른 글

| [Defcon DFIR CTF 2019] Memory 06 (0) | 2022.09.08 |

|---|---|

| [Defcon DFIR CTF 2019] Memory 05 (0) | 2022.09.07 |

| [Defcon DFIR CTF 2019] Memory 04 (0) | 2022.09.06 |

| [Defcon DFIR CTF 2019] Memory 03 (0) | 2022.09.05 |

| [Defcon DFIR CTF 2019] Memory 02 (0) | 2022.08.31 |