반응형

Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 |

Tags

- cmd

- 다운로드

- 정보보안기사

- Defcon DFIR CTF 2019

- Memory Forensics

- SQLD

- DEFCON

- 보안

- defcon.mem

- 보안동향

- 설치

- c언어

- 랜섬웨어

- C 프로그래밍

- 리버싱

- codeup

- C

- ctf

- sql

- Code Up

- 악성코드

- 리버싱 핵심원리

- 코드업

- 멀웨어

- 코딩

- 오늘의 보안동향

- C language

- 오늘의 보안

- 오늘의 영어

- Volatility

Archives

- Today

- Total

목록레터럴 무브먼트 (1)

오브의 빛나는 별

악성코드 유입 경로

악성코드 유입 경로

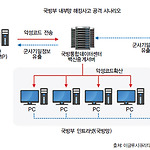

공격자들은 악성코드를 유포하기 위해 다양한 공격 기술뿐 아니라 사람의 심리까지 이용함. 따라서 악성코드 유입 경로를 알아보고 각각의 경로에 대해 악성코드에 감염되지 않기 위한 방안 계획해야 함감염 경로웹 사이트 방문인스턴트 메시징 프로그램전자 메일파일 다운로드사회 공학 기법OS와 소프트웨어 취약점이동형 저장 장치P2P 프로그램OS의 취약한 보안 설정 및 환경보안 의식 부재사용자의 호기심에 의한 클릭, 사용자의 불법적 행위를 이용하여 악성코드를 감염시키는 방식. 대부분의 백신이 손쉽게 탐지하고 차단사회 공학적 기법클릭 사기사용자가 필요한 형태로 악성코드 위장 ex) 윈도우 제품 인증 프로그램, 엔터테인먼트를 위장한 파일 또는 서리 프로그램대부분 사용자가 직접 다운로드 후 실행사이트에 머리카락 모양을 해놓고..

악성코드

2024. 6. 18. 17:45