반응형

Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- 정보보안기사

- Defcon DFIR CTF 2019

- C language

- Volatility

- 오늘의 보안

- c언어

- sql

- 실기

- cmd

- 다운로드

- 필기

- 코드업

- 악성코드

- 오늘의 영어

- 멀웨어

- codeup

- Code Up

- 보안동향

- 리버싱

- 설치

- 정처기

- ctf

- 리버싱 핵심원리

- defcon.mem

- Memory Forensics

- 코딩

- 랜섬웨어

- SQLD

- C

- 보안

Archives

- Today

- Total

오브의 빛나는 별

시스템 보안(2) 본문

반응형

안녕하세요, 오브입니다. 바로 시작하겠습니다.

<악성 소프트웨어>

악의적인 목적으로 작성된 실행 가능한 코드로 악성코드(Malicious Code) 또는 악성 프로그램(Malicious Program) 등으로도 불림

구분 컴퓨터 바이러스 트로이 목마 웜 자기 복제 없음 없음 매우 강함 형태 감염대상 필요 위장된 코드형태 독자적 형태 전파 경로 감염 파일 이동 다운로드 N/W 통한 전파 주요 증상 해당 컴퓨터 손상 성능저하 N/W 성능 저하

<바이러스>

1. 바이러스의 정의

- 스스로를 복제하여 컴퓨터를 감염시키는 컴퓨터 프로그램

- 바이러스는 네트워크 파일 시스템이나, 다른 컴퓨터를 통해 접근하는 파일 시스템 상의 파일을 감염

2.바이러스 세대별 분류

- 제1세대 원시형 바이러스(Primitive Virus)

- 제2세대 암호화 바이러스(Encryption Virus)

- 제3세대 은폐형 바이러스(Stealth Virus)

- 제4세대 갑옷형 바이러스(Armour Virus)

- 제5세대 매크로 바이러스(Macro Virus)

3. 매크로 바이러스(macro virus)의 정의

- 매크로 언어로 기록된 바이러스이며 다시 말해, 워드프로세서와 같은 응용 소프트웨어 안에 심어둔 언어

3_1. 매크로 바이러스의 특징

- 매크로 바이러스는 플랫폼과 무관하게 사용

- 대부분의 바이러스는 문서를 감염시키고 코드 실행 부분은 감염시키지 않음

- 매크로 바이러스는 쉽게 전파됨(예: 전자메일)

- 실행 파일(확장자가 COM이나 EXE)을 다룰 때보다 주의를 덜하기 때문에 피해가 큼

4. 안티 바이러스 방법

- 바이러스 공격으로 방어하기 위해서는 사전에 예방이 필요

- 탐지(Detection), 식별(Identification), 제거(Removal) 해결책 필요

4_1. 안티 바이러스 필터링 방법(Antivirus Filtering Method)

- signature scanning 방법 특정 바이러스만이 가진 유일한 형태의 signature를 찾아내는 방법

- behavioral virus scanning 방법 바이러스가 수행 중에 어떤 행동을 보이는지를 추적하는 방법

5. 웜(Worm)

- 웜은 자신을 복제하여 네트워크 연결을 통해서 컴퓨터에서 컴퓨터로 그 본제본을 전송함

5_1 ‘웜’ 이름의 유래

- '웜'이라는 이름은 1975년에 출판한 존 브루너(John Brunner)의 공상과학소설 《더 쇼크웨이브 라이더(The Shockwave Rider)》에서 차용

5_2 역사

- 웜은 1978년 제록스 파크(Xerox PARC)의 두 명의 연구자에 의해 최초로 구현

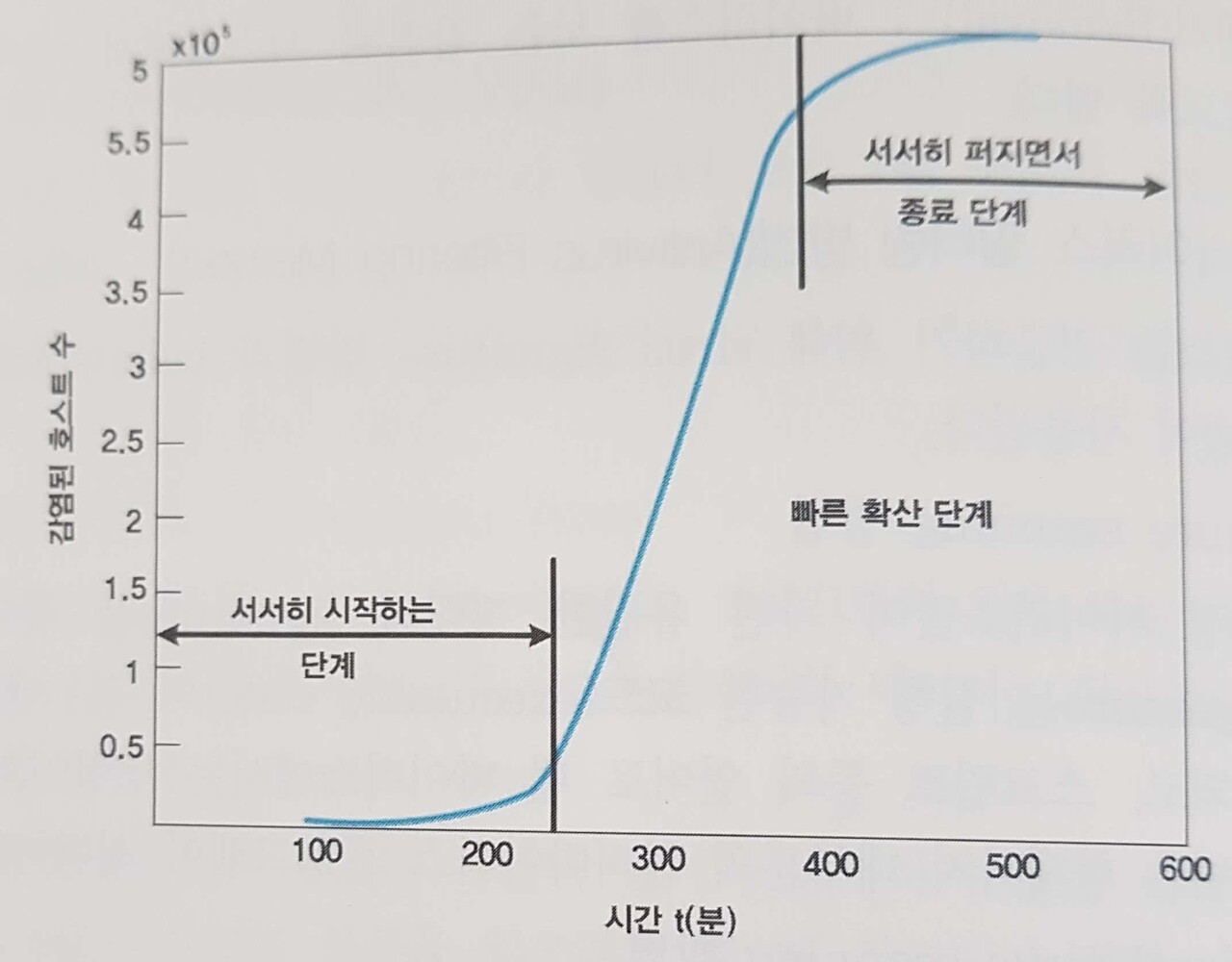

5_3 웜 확산 모델

6. 웜의 실행

- 웜은 전파된 시스템에서 시스템의 접근 권한을 확보하여 자신을 실행시키기 위해 버퍼 오버플로우(Buffer Overflow), 포맷 스트링(Format String), SQL 삽입(SQL Injection), PHP 삽입(PHP Injection) 등 공격 가능한 시스템의 취약점을 이용함

6_1 웜의 대응책

- 안티 바이러스 소프트웨어를 통한 감지 또는 웜 모니터링 소프트웨어를 활용하여 감지가 가능

7. 트로이목마(Trojan horse)

- 외관상으로는 정상적이고 유용한 기능을 가진 컴퓨터 프로그램으로 보이지만, 실제로는 시스템이나 네트워크의 취약성을 이용하거나 시스템이 허가하지 않은 접근을 가능하게 해 주는 악성 프로그램

7_1. 트로이목마(Trojan horse) 대응책

- 타사 다운로드 피하기

- 신뢰하는 소스만 사용하기

- 방화벽을 사용

- 주기적인 패치 및 최신 백신 사용

8. 스파이웨어(Spyware)의 정의

- 사용자의 동의 없이 설치되어 컴퓨터의 정보를 수집하고 전송하는 악성 소프트웨어

8_1 스파이웨어(Spyware) 대응책

- 2단계 인증 체계를 적용

- 로그인 내역을 확인

- 인증된 장치를 확인

- 안티 악성웨어 소프트웨어를 설치

<인터넷 활용 보안>

1. 쿠키(Cookie)

- 1994년 넷스케이프에서 처음 사용한 기술로 사용자들이 웹 사이트를 편리하게 이용할 수 있도록 하기 위한 목적

- HTTP 쿠키, 웹 쿠키, 브라우저 쿠키라고도 하며 이 기록 파일에 담긴 정보는 인터넷 사용자가 같은 웹사이트를 방문할 때마다 읽히고 수시로 새로운 정보로 갱신됨

1_1 HTTP 쿠키(Cookie) 관련 보안 속성

- httpOnly 속성

- secure 속성

1_2 쿠키(Cookie)에 관한 오해

- 바이러스 전파는 안됨

- 사용자 컴퓨터에 피해는 없음

- 다른 웹사이트에서 읽기 안됨

1_3 쿠키 보안 취약점

- XSS(Cross-Site Scripting) 공격

- 스니핑(Sniffing) 공격을 이용

- 공용 PC에서 쿠키값 유출

2. 세션(Session)

- 세션은 개별 클라이언트를 식별하기 위해 ‘세션 ID(Session ID)를 부여하고 세션 ID는 세션 쿠키(Session Cookie)를 이용하여 클라이언트와 서버 간에 주고받음

- 이러한 세션 ID 정보를 탈취하여 위장 접근 하는 공격을 ‘HTTP 세션 하이재킹(Session ID Hijacking)이라 함

2_1 안전한 세션 ID 관리

- 세션 ID 생성시 안전한 서버에서 생성 후 사용

- 세션 ID 사용 시 URL Rewrite 기능을 사용하지 않도록 함

- 일정시간 주기로 세션 ID 폐기 후 재생성

위에 학습한 내용은 아이티동스쿨의 정보보안기사 합격패키지에서 공부한 내용인 점 알려드립니다.

광고가 아닌 직접 결제하여 수강한 뒤 공부한 내용을 올리는 것입니다. 참고 바랍니다.

https://www.itsdong.com/it/package_detail.php?id=61

반응형

'정보보안기사' 카테고리의 다른 글

| 시스템 보안(1) (0) | 2022.12.25 |

|---|---|

| 네트워크 보안(13) (0) | 2022.12.22 |

| 네트워크 보안(12) (1) | 2022.11.18 |

| 네트워크 보안(11) (0) | 2022.11.09 |

| 네트워크 보안(10) (0) | 2022.11.04 |