반응형

Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

Tags

- 오늘의 영어

- 악성코드

- 다운로드

- 정보보안기사

- Memory Forensics

- 정처기

- Volatility

- SQLD

- ctf

- c언어

- 멀웨어

- 리버싱 핵심원리

- 보안

- sql

- 실기

- 설치

- C language

- 보안동향

- 필기

- C

- 코딩

- cmd

- Code Up

- 코드업

- codeup

- defcon.mem

- 오늘의 보안

- Defcon DFIR CTF 2019

- 랜섬웨어

- 리버싱

Archives

- Today

- Total

오브의 빛나는 별

네트워크 보안(11) 본문

반응형

안녕하세요, 오브입니다. 바로 시작하겠습니다.

<침입차단시스템(Firewall)의 개요>

1) 침입차단시스템(Firewall) 정의

- 내부 네트워크를 외부로부터 보호하기 위해 외부 네트워크와 내부 네트워크 사이에 설치된 보호벽을 의미

2) 침입차단시스템(Firewall) 특징

- 접근제어 목록(ACL, Access Control List) 관리 :네트워크에 전송되는 트래픽에 대한 보안 정책을 설정

- 서비스 제어(Service Control) : 방화벽은 Inbound 또는 Outbound의 어떤 네트워크 서비스를 접근할 수 있도록 허용할 것인지 제어 가능

- 방향 제어(Direction Control) : 특정 서비스 요청이 개시되고 관련 정보가 흘러가는 방향 제어 - 사용자 제어(User Control) : 사용자 인증을 통한 사용자 제어

- 행위 제어(Behavior Control) : 특정 서비스들이 어떻게 사용되는지를 제어

<침입차단시스템(Firewall)의 기능 및 설계 원칙>

1) 침입차단시스템(Firewall)의 기능

가. 접근통제 - 내부 네트워크로 들어오는 패킷의 IP 주소 혹은 서비스 포트 번호 등 분석한 후, 외부 또는 내부 네트워크에 대한 접근을 통제하는 기능 제공

나. 사용자 인증 - 내/외부 네트워크 사이의 지나가는 트래픽에 대한 사용자들의 인증을 증명

다. 감사 및 로그 기능 - 모든 트래픽에 대한 접속 정보 및 네트워크 사용에 따른 유용한 통계 정보를 기록하는 감사 및 로그 기능 제공

라. 프라이버시 보호 - 내부 네트워크의 정보 유출 방지, 이중 DNS(Dual Domain Name System) 기능과 프락시 기능 등을 제공

마. 서비스 통제 - 위험성이 존재하는 서비스를 필터링 함으로써 내부 네트워크의 호스트가 갖고 있는 취약점을 제거

바. 데이터 암호화 - VPN 기능을 통하여 방화벽과 방화벽 사이 데이터 암호화

2) 침입차단시스템(Firewall)의 설계 원칙

- 방화벽은 크게 두가지 유형으로 분류

- 디폴트 허용(명시적으로 금지되지 않은 것은 허용)과 디폴트 금지(명시적으로 허용되지 않는 것은 금지)가 있음

정책 상세내용 Deny All 정책 모든 트래픽을 먼저 차단하고, 허용해야 할 트래픽만을 선별적으로 허용 Permit All 정책 모든 트래픽을 허용하고, 특정 트래픽만을 선별적으로 차단

<침입차단시스템(Firewall)의 유형 분류>

1) 패킷 필터링 시스템

- 패킷의 IP 주소와 서비스 종류에 대한 정보를 이용하여 설정된 보안 규칙에 의해 내부 네트워크를 보호하는 방법

2) 패킷 필터링을 위하여 사용되는 정보

- 발신지 IP 주소와 목적지 IP 주소

- 발신지 포트 번호와 목적지 포트 번호

- 트래픽의 방향(인바운드 혹은 아웃바운드)

- 프로토콜의 형태(IP, TCP, UDP, IPX 등)

- 패킷의 상태(SYN 혹은 ACK)

3) IP 주소를 이용한 패킷 필터링

- 단순히 패킷 내의 IP 주소에 의해 패킷의 흐름을 제한하는 방식

4) 서비스를 이용한 패킷 필터링 방법

- 패킷 내의 서비스 포트 번호를 이용하여 필터링을 실행하는 방법

구분 설명 패킷 필터링 장점 단순성(simplicity), 고속 처리(Fast Processing), 투명성(transparency) 제공 패킷 필터링 단점 정교한 제어 불가능, 로그 기능과 감사 기능 부족, TCP/IP 명세와 프로토콜 스택 안의 문제점을 이용하는 공격에 취약

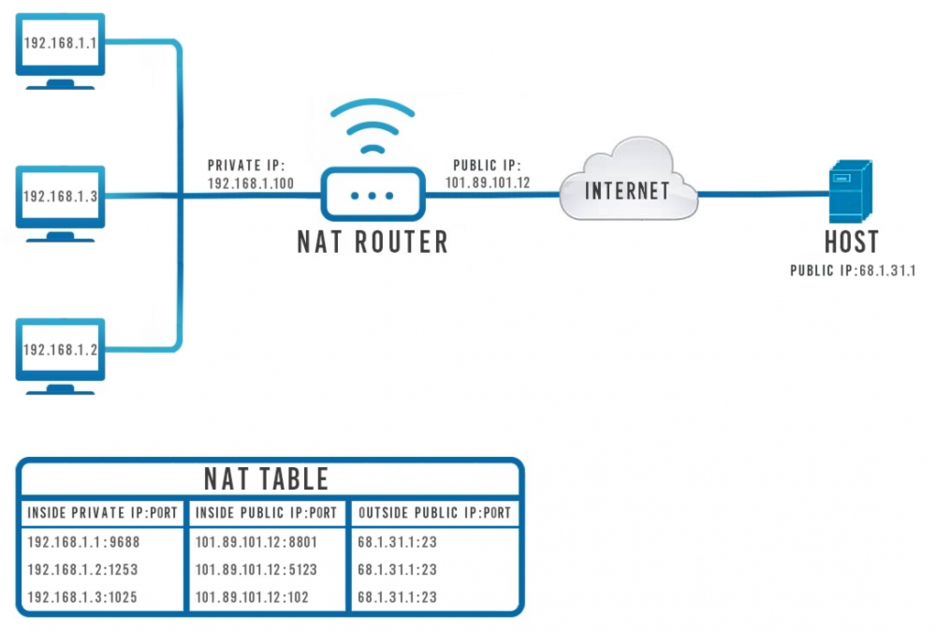

<NAT(Network Address Translation)>

1) NAT의 정의 - 사설 주소(내부)와 범용 주소(외부)의 매핑을 제공하고 동시에 가상 사설 네트워크를 지원하는 기술

2) NAT의 종류

가. 하나의 IP 주소 사용 (Static NAT) - 사설 주소와 외부 주소 2개의 열만 가지는 변환 테이블 존재

나. IP 주소의 풀 사용 (Dynamic NAT) - NAT 라우터가 하나의 범용 주소만을 사용하는 것이 아닌 여러 개의 범용 주소를 가짐

다. IP 주소와 포트 주소 사용(PAT, Port Address Translation) - 변환 테이블의 2개의 열만이 아닌 5개 열로 구성하여 외, 내부의 포트 주소와 전송 계층 프로토콜까지의 정보를 저장

<스테이트풀 패킷 검사(Stateful Packet Inspector) 침입차단시스템>

1) 스테이트풀 패킷 검사 침입차단시스템의 정의 - TCP 순서 번호를 추적해서 순서번호를 이용한 세션 하이재킹 같은 공격을 차단하며 네트워크와 전송계층에서 동작

2) 스테이트풀 패킷 검사 침입차단시스템의 작동 원리 - 데이터 링크 계층에서 SYN 패킷을 전송받으면 접근제어 정책에 의해 상태 테이블에 남겨 접근 허용 여부를 결정

유형 출발지 주소 출발지 포트 목적지 주소 목적지 포트 상태 TCP 168.121.0.1 1001 198.168.98.1 80 established TCP 168.121.0.2 1002 198.168.98.2 21 established TCP 168.121.0.3 1003 198.168.98.3 20 established TCP 168.121.0.4 1004 198.168.98.4 443 established

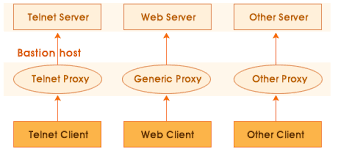

<프록시 방화벽(Proxy)>

1) 프록시 방화벽의 정의- 프록시 서비스는 침입차단시스템 호스트에 실행되는 전문화된 애플리케이션이나 혹은 서버 프로그램으로서 침입차단시스템에 사용되는 베스천 호스트에 설치 및 운영

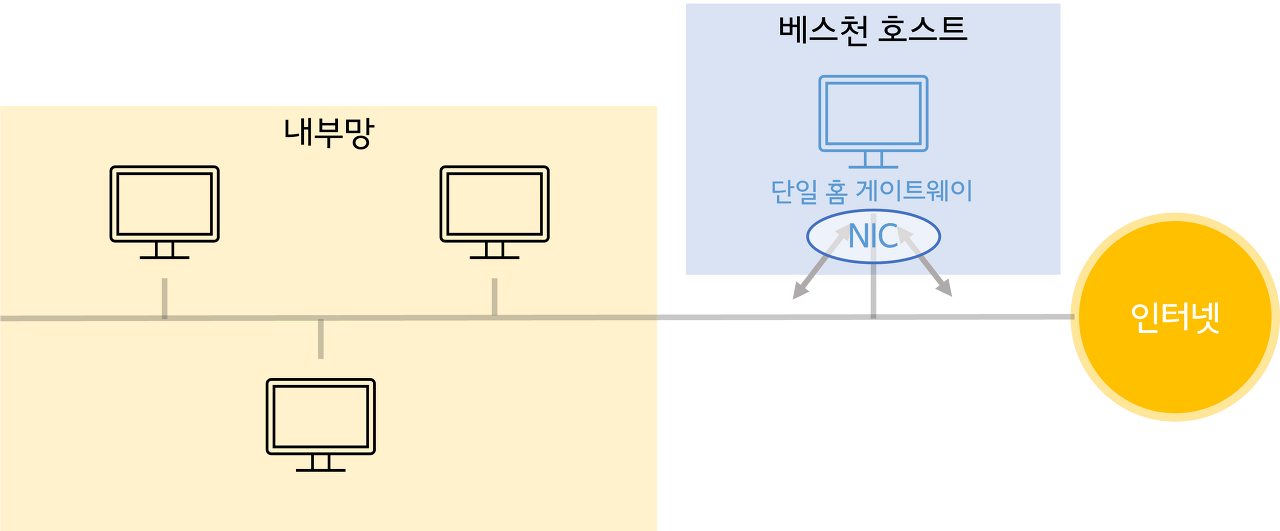

2) 베스천 호스트(Bastion Host) - 침입차단 S/W가 설치되어 내, 외부 네트워크 사이에서 게이트웨이 역할을 수행하며 철저한 보안 방어 기능이 구축되어 있는 컴퓨터 시스템

3) 베스천 호스트(Bastion Host)의 구축의 기본 원리

가. 단순한 구조 - 단순하면 할수록 보안 정책을 쉽게 구성 가능

나. 비상 대비책 강구 - 최악의 상황에 대비한 대책 마련 필요

다. 로그 백업 기능 - 시스템 로그에 대한 백업 방법을 강구

4) 응용프로그램 수준 프락시 방화벽(Application Level Proxy, 응용계층 게이트웨이)

- 패킷 전체를 이해하고 패킷 내의 내용에 기반을 두어 접근

- FTP GET 명령어와 FTP PUT 명령어를 구분하여, 이렇게 세분화된 수준의 정보를 바탕으로 결정

5) 회선 레벨 게이트웨이(circuit-level gatway)

- SOCKS 프로토콜을 사용하는 프록시 서버이며 외부와 내부 네트워크 사이에 안전한 프록시 데이터 채널을 설정하기 위해 메커니즘을 구축

- 내부 네트워크에 있는 호스트를 보호하는 목적으로 사용

<침입차단시스템(Firewall)의 종류>

1) 스크리닝 라우터 구조(Screening Router Architecture)

- 라우터를 이용해 각 인터페이스에 들어오고 나가는 패킷을 필터링하여 내부 서버로의 접근을 가려내는 역할

- 연결에 대한 요청이 입력되면 IP, TCP/UDP의 패킷 해더를 분석하여 송신지/목적지의 주소와 포트번호, 제어 필드의 내용을 분석하고 패킷 필터 규칙에 적용하여 트래픽을 통과시킬지 것인지 판별

구분 설명 스크리닝 라우터 장점 구조가 간단하고, 장비 추가 비용 소요가 없음 스크리닝 라우터 단점 세부적인 규칙 적용이 어렵고 많은 규칙을 적용할 경우 라우터의 부하

2) 이중 네트워크 호스트 구조(Dual-Homed Host Architecture)

- 듀얼 홈 드는 두 개의 인터페이스를 가지는 장비이며 하나의 인터페이스는 외부 네트워크와 연결이 가능하고 다른 인터페이스는 내부 네트워크로 연결되며 라우팅 기능이 없는 방화벽을 설치하는 형태로 구성

구분 설명 이중 네트워크 호스트 장점 스코리닝 이중 네트워크 호스트 단점 제공되는 서버스가 증가할수록 proxy 소프트웨어 가격 상승

3) 스크린드 호스트 게이트웨이 구조(Screened Host Gateway)

- 듀얼-홈드 게이트웨이와 스크리닝 라우터를 결합한 형태로 내부 네트워크에 놓여 있는 배스천 호스트와 외부 네트워크 사이에 스크리닝 라우터를 설치

구분 설명 스크린 호스트 게이트웨이 장점 다른 방화벽에 있는 모든 장점이 있으며 융통성도 뛰어남 스크린 호스트 게이트웨이 단점 해커나 악의의 내부자에 의해 외부 트래픽이 내부로 곧바로 진입 가능

4) 스크린드 서브넷 구조(Screened Subnet Architecture)

- 스크리닝 라우터들 사이에 듀얼홈드 게이트웨이가 위치하는 구조

- 스크린드 서브넷에 설치된 베스천호스트는 프락시 서버를 이용하여 명확히 진입이 허용되지 않은 모든 트래픽을 거절하는 기능 수행

구분 설명 스크린드 서브넷 장점 다른 방화벽에 있는 모든 장점이 있으며 융통성이 뛰어남 스크린드 서브넷 단점 다른 침입차단시스템 방식에 비해 설치와 관리 어려움

위에 학습한 내용은 아이티동스쿨의 정보보안기사 합격패키지에서 공부한 내용을 참고한 점 알려드립니다.

광고가 아닌 직접 결제하여 수강한 뒤 공부한 내용을 올리는 것입니다. 참고 바랍니다.

https://www.itsdong.com/it/package_detail.php?id=61

[특별할인] 정보보안기사 합격패키지 아이티동스쿨 No.1 IT 독학 강좌 인강

[특별할인] 정보보안기사 합격패키지 본 패키지는 정보보안기사 필기+실기 강의로 구성되어 있습니다. 학습대상 - 정보보안기사 자격증을 처음 접하시는 분들 - 학습내용의 용어, 수행방법 등에

www.itsdong.com

반응형

'정보보안기사' 카테고리의 다른 글

| 네트워크 보안(13) (0) | 2022.12.22 |

|---|---|

| 네트워크 보안(12) (1) | 2022.11.18 |

| 네트워크 보안(10) (0) | 2022.11.04 |

| 네트워크 보안(9) (0) | 2022.11.03 |

| 네트워크 보안(8) (0) | 2022.11.02 |