반응형

Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

Tags

- C

- 악성코드

- 보안

- Memory Forensics

- 코드업

- sql

- defcon.mem

- 필기

- 리버싱

- C language

- SQLD

- 정처기

- 다운로드

- 실기

- 보안동향

- 정보보안기사

- 멀웨어

- ctf

- 오늘의 영어

- Volatility

- 리버싱 핵심원리

- codeup

- Code Up

- cmd

- Defcon DFIR CTF 2019

- 랜섬웨어

- 설치

- c언어

- 코딩

- 오늘의 보안

Archives

- Today

- Total

오브의 빛나는 별

네트워크 보안(10) 본문

반응형

안녕하세요, 오브입니다. 바로 시작하겠습니다.

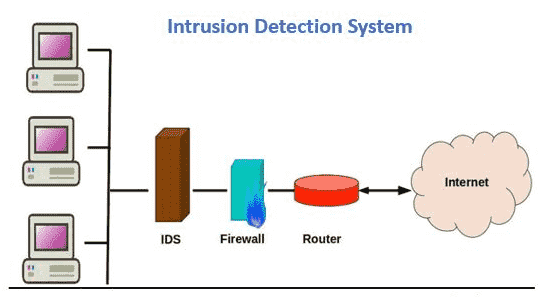

<IDS(Intrusion Detection System)>

1) IDS 정의

- 외부 침입에 대한 정보를 수집하고 분석하여 침입 활동을 탐지하여 대응하도록 보안 담당자에게 통보하는 기능을 제공

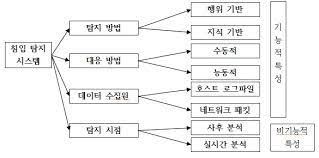

2) IDS 종류

3) IDS 실행단계

1단계 : 데이터 수집(Raw Data Collection)

2단계 : 데이터 가공 및 축약(Data Reduction and Filering)

3단계 : 침입분석 및 탐지 단계

4단계 : 보고 및 대응(Reporting and Response)

4) IDS 설치 위치

- 설치 위치는 침입탐지시스템의 목적에 따라 분류되며 방화벽처럼 내외부의 경계가 아닌 네트워크의 어느 부분이나 설치가 가능

1. NIDS 위치

가. 패킷이 라우터로 들어오기 전에 설치 : 모든 공격을 탐지가 가능하나 너무 많은 패킷을 처리하여 치명적인 공격에 대처 어려움

나. 라우터 뒤에 설치 : 인터넷망을 통해 들어온 패킷을 필터링 후 패킷을 검사하며 (가.) 경우보다 적은 패킷을 탐지 가능

다. 방화벽 뒤에 설치 : 방화벽으로 호스트가 필터링 후 패킷 검사

2. HIDS 위치

- 호스트기반 침입탐지 시스템의 경우는 특별한 설치 위치는 없지만 보통은 중요한 시스템에 설치하며 유지 관리 비용이 많이 발생

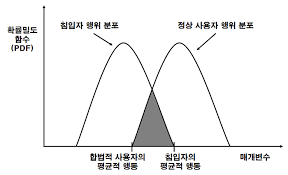

4) IDS 오류의 분류

- 침입자의 행동과 합법적인 사용자의 행동 패턴의 중복 발생

- (긍정오류)침입자의 행동을 짧게 잡으면 합법적인 사용자 오인 가능

- (부정오류) 침입자의 행동을 넓게 잡으면 침입자를 합법적인 사용자로 오인 가능

<허니팟(Honeypot)>

1) 허니팟의 정의

- 잠재적 공격자에 대한 조기 경보 제공, 보안 전략의 결점 파악, 조직 전체의 보안의식 향상과 같은 전반적인 메커니즘을 제공

<스노트(Snort)>

1) 스노트의 정의

- 실시간 트래픽 분석, 프로토콜 분석, 내용검색/매칭, 침입탐지 Rule에 의거하여 오버플러우, 포트스캔, CGI 공격, OS 확인 시도 등의 다양한 공격 스캔 탐지

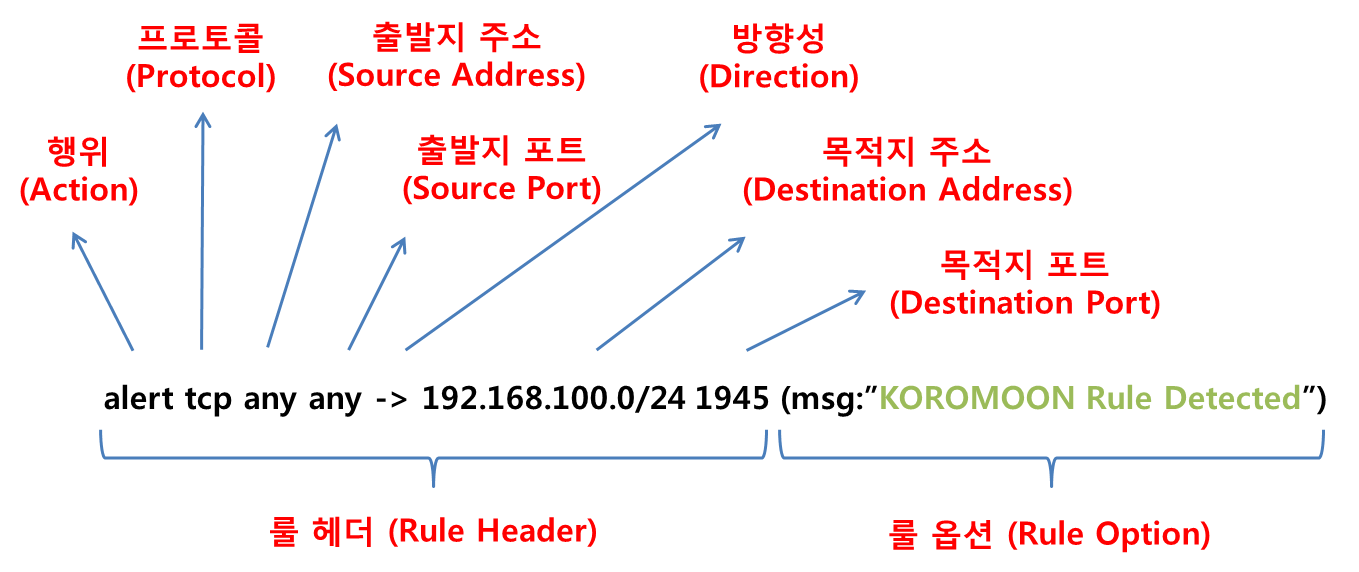

2) snort 룰(시그너처) 형식

- snort 룰(rule)/시그너처(signature)는 크게 헤더(header) 부분과 바디(body) 부분으로 구성됨

- 헤더 부분은 처리방식, 프로토콜, IP주소, 포트번호 등 처리할 패킷을 판단하는 기준 명시

- 바디 부분은 alert message나 패킷 데이터를 조사하기 위한 내용을 기술

3) 룰 헤더 형식

4) 주요 룰 바디(옵션) 설정

-msg: alert나 로그 출력 시 이벤트명으로 사용

- content: 패킷의 payload 내부를 검색하는 문자열

- offset: content로 지정한 문자열의 검색 시작 오프셋을 의미

- depth: offset부터 검사할 바이트수를 지정

- nocase: 대소문자를 구분 하지 않음

- sid: 룰 식별하기 위한 식별자

- flow: TCP계층의 reassembly 시 함께 동작

- rev: rule 버전번호로 수정(revision) 횟수를 표기

5) 룰 헤더 필드

- alert: alert을 발생시키고 로그를 남김

- log: 패킷을 로그에 남김

- pass: 패킷을 무시

- activate: alert 발생시키고, 대응하는 dynamic rule 활성화

- dynamic: activate rule에 의해 활성화되고, log rule과 동일하게 동작

- drop: 패킷을 차단하고 로그 남김

- reject: drop rule과 동일하게 패킷을 차단 및 로그 기록(TCP 경우 TCP Reset 전송)

- sdrop: 패킷을 차단하지만 로그에 남기지 않음(silent)

6) 스노트 예제

- 내부에서 외부로 나가는 UDP 트래픽 탐지

alert udp 10.10.10.0/24 any -> !10.10.10.0/24 any(msg:"in-out udp"; sid: 100001;)

- 내부에서 외부로 나가는 HTTP 트래픽 탐지

alert tcp 10.10.10.0/24 -> !10.10.10.0/24 80 (msg:"in-out http"; sid:100002;)

- 내부 telnet 서버로 외부에서 접근하려는 트래픽 탐지

alert tcp !10.10.10.0/24 any -> 10.10.10.0/24 23 (msg:"Telnet illegal approach Detection"; sid:100003;)

<침입방지 시스템(IPS)>

1) 침입방지시스템의 정의

- 침입탐지가 목적인 IDS의 기능을 넘어 침입을 탐지했을 경우에 대한 대처까지 수행

- 사전에 침입에 대한 예방이 가능하고 사전에 조치가 가능

2) 침입방지 시스템의 유형

구분 호스트 기반(HIPS) 네트워크 기반(NIPS) 개념 서버의 커널 이벤트를 가로채어 공격 탐지 정책에 근거한 패턴 탐지와 정상/비정상 접근에 대한 학습 가능 특징 서버기반의 커널 조작 등 불법적 서버 침입 방지 기능 DDoS 버퍼오버플로우 등 네트워크 기반 공격에 빠른 대응과 차단 및 방지 장점 커널 상에서 불법 응용 실행 방지 업데이트 및 패치 관리 용이 하드웨어 기반의 빠른 대응 속도 제공 단점 Agent 설치 비용 증가 네트워크상의 단일 실패점 존재로 여분의 장비 필요

3) IPS와 IDS의 비교

- Zero-Day Attack : 제로데이 공격은 보안상의 취약점이 발견된 후에 극히 짧은 시간 내에 취약점을 이용하여 웜, 바이러스 등 사이버 공격하는 형태

구분 IDS IPS 개념 패턴 등록 후 반응 공격전 사전 차단 특징 침입 여부 탐지 침입 방지 목적 Zero-day Attack 방어하기 어려움 일부 기능 분석 방법 시그니처 DB기반 패턴 매칭 방법 비정상 행위 방지 대응 방법 관리자에게 경고 알려지지 않은 공격 탐지

위에 학습한 내용은 아이티동스쿨의 정보보안기사 합격패키지에서 공부한 내용을 참고한 점 알려드립니다.

광고가 아닌 직접 결제하여 수강한 뒤 공부한 내용을 올리는 것입니다. 참고 바랍니다.

https://www.itsdong.com/it/package_detail.php?id=61

[특별할인] 정보보안기사 합격패키지 아이티동스쿨 No.1 IT 독학 강좌 인강

[특별할인] 정보보안기사 합격패키지 본 패키지는 정보보안기사 필기+실기 강의로 구성되어 있습니다. 학습대상 - 정보보안기사 자격증을 처음 접하시는 분들 - 학습내용의 용어, 수행방법 등에

www.itsdong.com

반응형

'정보보안기사' 카테고리의 다른 글

| 네트워크 보안(12) (1) | 2022.11.18 |

|---|---|

| 네트워크 보안(11) (0) | 2022.11.09 |

| 네트워크 보안(9) (0) | 2022.11.03 |

| 네트워크 보안(8) (0) | 2022.11.02 |

| 네트워크 보안(7) (0) | 2022.11.01 |